支援部隊にいいぞやれっていう、わかる

このアカウントは、notestockで公開設定になっていません。

マイクロブログでタグつけるときにhashtagの形でやるけど普通ブログにタグつけるときは頭に記号つけないし空白も普通に入れられるしって考えるとmastodon側が柔軟に受け入れてくれる方がいいような気はする

このアカウントは、notestockで公開設定になっていません。

{

"type": "Hashtag",

"name": "#lender 3d",

"href": "https://pl.kpherox.dev/tags/lender 3d"

}このURLにアクセスしても表示されない。んで正しいPleroma FEでのURLはtagsじゃなくてtag

blender 3dのタグか…

アンダースコアに置き換えるのも少し違うような気がするしそもそもmastodonと違ってhashtagの頭に記号がない

pleromaは先頭1文字を # に置き換えてるからlender 3dタグ扱いだし…

@noellabo 特定お疲れ様です。そういえば最初vanillaのインスタンスで試したのmastodon.socialだった…

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

nginxで仮想ホストのaccess_logを$hostにしてdnsをwildcardで設定してたから存在しないサブドメインのアクセスが可視化されてた

あるわけねーよなって検索してたらヒットしてしまってあまりの怖さに泣いています

media0.png

このアカウントは、notestockで公開設定になっていません。

Mastodonが利益出ない仕組みになってることと、インスタンスの登録にサーバー使用料として月額10円100円なりのサブスクリプションが条件であることって両立しうるのかな

このアカウントは、notestockで公開設定になっていません。

啓蒙難しいはわかるけど、自由なソフトウェアのライセンスにすべきっていってる人まで、野良apkは危険だから使うなって言ってる現状、

ソースコードはOSSなライセンスでgithubとかで配ってる人が、バイナリは「GooglePlayからインストールしてね!」って言ってる現状、

そういうのがおかしい>< って言ってるし、さっきのニュースみたいな事を対岸の火事としか思って無いような現状、とてもアレかも><

サブクエリ上手いことやらないとLaravelのQueryBuilderからの見た目だけじゃなくてSQL自体も非効率なものになりそう

whreHas, whereDoesntHave あたりを使いまくってるうちに結構みためがひどいことになる

艦これインスタンスではblenderのpeertubeインスタンスの投稿取得出来たのに他で取得出来ないのなんか納得いかんな

Laravelでちょっと複雑なクエリをEloquentで書こうとすると、書き方が謎すぎて???になるな・・・

このアカウントは、notestockで公開設定になっていません。

ブーストしたトゥート(英語)の通り、 mastodon.cloud では、英語に精通しているモデレータのボランティアを募集しております。ご興味のある方は @TheAdmin まで DMをお願い致します。

このアカウントは、notestockで公開設定になっていません。

当社は mstdn.jp 並びに mastodon.cloud について、有志のメンバーによるボランティアにより運営しております。

そのため、役員報酬並びに人件費は発生しておりません。

gabが来てアプリの審査どうすんだ問題だって、公式ストアを使うことが特に常識ではなかったらなにも憂慮すべき問題ではなかったかも>< アプリの審査なるものが無くなるんだから当たり前だけど><

そういう風にソフトウェアの自由から言論や表現の自由の問題に波及していくんだよ><

これでGoogleなりAppleなりがPawooにあるようなイラストがチャイルドポルノであると判断してマストドンクライアントごと排除しはじめたらどうするの?><

このアカウントは、notestockで公開設定になっていません。

配布側が林檎にお金払って証明書をユーザーのデバイスに入れるってのは変わらんだろうしその使い方は規約違反だからいずれ証明書無効化されるし

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

Mastodonはわからん(outboxにはapplication/x-bittorrentとかapplication/x-bittorrent;x-scheme-handler/magnetとかのtypeのLinkも引っ付いてるし

peertubeのアカウントフォローしたけど投稿に添付されてる動画は/static/webseed/*.mp4でpeertubeで見るものとは違うからTorrentの恩恵受けないんだなぁって

ていうか、ていうか、ターゲットがWindowsユーザーに限られちゃうけど、AndroidアプリでXamarinで書かれてて、ソースコードダウンロードして、自分でVS最新版でビルドしてインストールもそこからしてね!って方式、気楽だと思うんだけど広まらないかな?><;

「ソリューションファイル開いてスマホ繋げて実行ボタンおせばおk」方式><

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

同じ時期にGitHubを設計図共有サイトって言ってたような気がするけど思ったより外れてないからjsonも実は不気味なものなのかもしれない、そんなことないが

このアカウントは、notestockで公開設定になっていません。

の投稿

AureoleArk@misskey.io

の投稿

AureoleArk@misskey.io

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

の投稿

kaniini@pleroma.site

の投稿

kaniini@pleroma.siteこのアカウントは、notestockで公開設定になっていません。

#!/bin/bash

abort () {

echo aborted

exit 1

}

echo CTRL+D to continue CTRL+C to abort

trap abort 2

read -s -n 1 sig

while [ $'\cd' != "$sig" ]; do

read -s -n 1 sig

done

echo continuedこのアカウントは、notestockで公開設定になっていません。

の投稿

kaniini@pleroma.site

の投稿

kaniini@pleroma.siteこのアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

@sublimer 実装に重大な脆弱性が見つかったのでweb serverは軒並みアプデ必須ですね…

FYI: https://blog.cloudflare.com/on-the-recent-http-2-dos-attacks/

Ubuntuでのパッケージバージョンはos独自のpatch当ててたりディレクトリいじってたりするから-ubuntu1みたいなversion suffixついてるよね

readで入力見ると素直かもしれない

https://tanishiking24.hatenablog.com/entry/readascii

このアカウントは、notestockで公開設定になっていません。

FYI 弊ぼっちインスタンスの更新スクリプトです https://gist.github.com/zunda/2189218dbf77e7f22c99094c567813a5

Caddy 1.0.2 is released, which uses Go 1.12.8 and patches the HTTP/2 DoS vulnerabilities published today 1.

https://caddy.community/t/caddy-v1-0-2-and-v1-0-3-released/6094

このアカウントは、notestockで公開設定になっていません。

の投稿

mayaeh@taruntarun.net

の投稿

mayaeh@taruntarun.netこのアカウントは、notestockで公開設定になっていません。

そういえばなんでか -o Acquire::http::AllowRedirect=false をaptのupgradeにつけてるけどこれなにか意味あったっけ

このアカウントは、notestockで公開設定になっていません。

数日前にBTした記憶があるHTTP/2の実装にあった脆弱性修正だからHTTP/2有効にしてるところはApacheもNGINXもアプデ必須

このアカウントは、notestockで公開設定になっていません。

❄️🥶🥶🥶の投稿

vando@misskey.io

❄️🥶🥶🥶の投稿

vando@misskey.io

このアカウントは、notestockで公開設定になっていません。

We have addressed these vulnerabilities, and added other HTTP/2 security safeguards, in the following NGINX versions:

- NGINX 1.16.1 (stable)

- NGINX 1.17.3 (mainline)

- NGINX Plus R18 P1

NGINX Updates Mitigate the August 2019 HTTP/2 Vulnerabilities - NGINX

https://www.nginx.com/blog/nginx-updates-mitigate-august-2019-http-2-vulnerabilities/

NGINXアプデしないと…

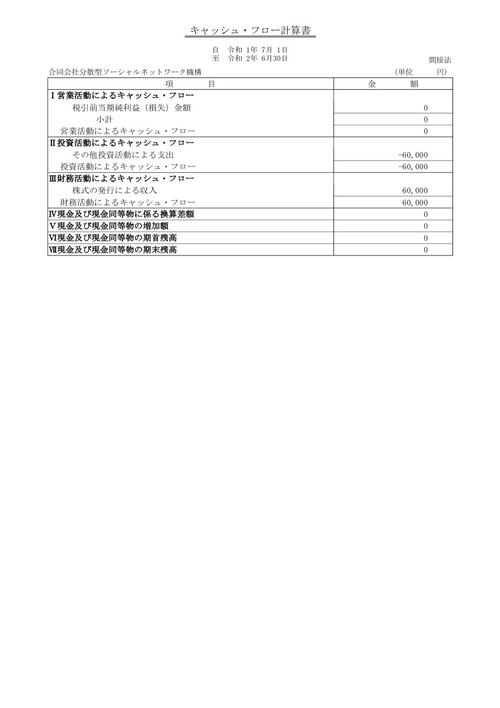

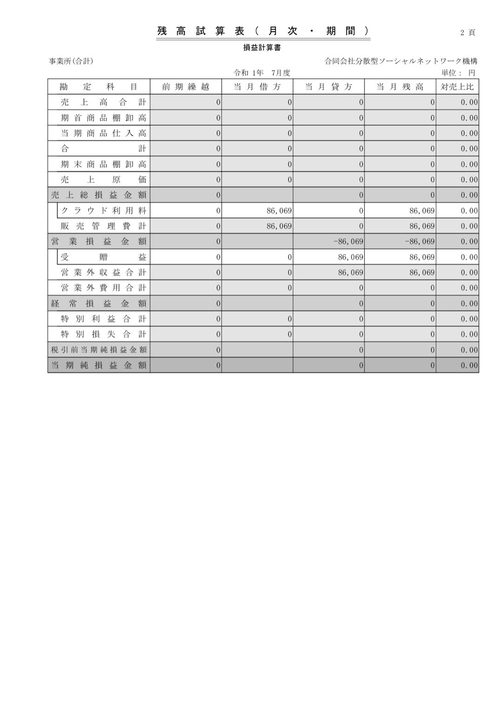

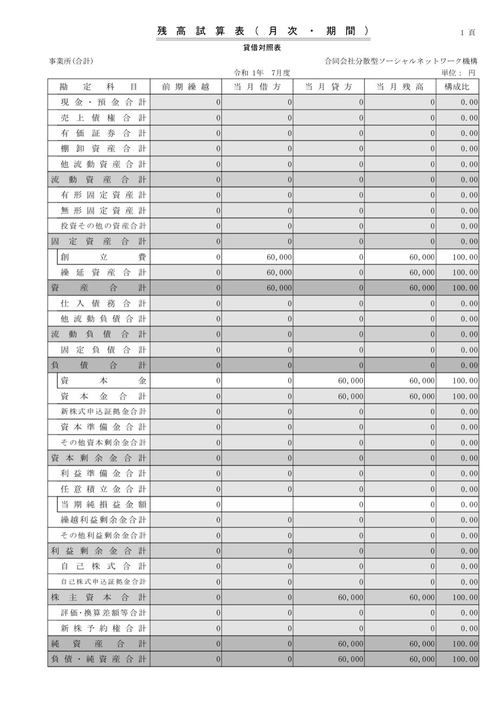

弊社設立の際に合同会社きぼうソフトから説明がございました通り、

弊社では、当事業の収支状況について、何らかの形で定期的に開示を行い、クリーンな運営を行うことを目指しております。

弊社創立月になります、7月分の財務三表について公開いたします。

なお、弊社に事業が引き継がれた7月27日以前の経費につきましては、

合同会社きぼうソフトが支払をしているため含まれておりません。