caddy reserve-proxy --from example.com ---to 127.0.0.1:4000みたいに書くだけで正規の証明書のhttpsついたリバースプロキシができる

caddy reserve-proxy --from example.com ---to 127.0.0.1:4000みたいに書くだけで正規の証明書のhttpsついたリバースプロキシができる

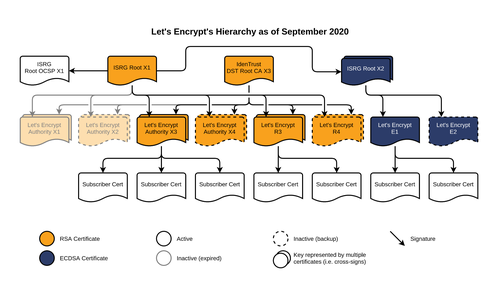

うん、ECDSAルート証明書もそうなんだけど、とにかくみんなが使っていて影響がでかいほうのチェーンに突っ込む決断をしたのがすげえなあと

実はLet's Encrypt(ISRG)が署名付きルート証明書を作るのは例の件が最初ではなくて、ECDSAルート証明書もRSAルート証明書で署名されている。

Let's Encrypt's New Root and Intermediate Certificates - Let's Encrypt

https://letsencrypt.org/2020/09/17/new-root-and-intermediates.html

@kanade_lab でもワイルドカード証明書作るにはDNS認証の方法しかなくて、じゃあどうやってDNSのレコード書き換えを自動化するのってところがいろいろと腕の見せどころになる

@kanade_lab 80番使ってキー取りに来させるか、DNSにTXTレコードぶっこむかの2択。DNSいじるほうがハードル高いので、ふつうは80番のほうが楽。

@kanade_lab うちもよー。Pythonで作られていて依存関係が割とでかいせいでぶっ壊れやすいのよね…

Android 7.1.1より前との互換性をどうにかした結果、ルート証明書をルート証明書で署名するというお前は何を言っているんだ系ハックが発明されたの笑う。

ところで5/4にLet's Encryptの証明書チェーンが切り替わるので一応注意するのじゃ。

https://community.letsencrypt.org/t/production-chain-changes/150739

ACMEの使用不使用に関わらず、外形監視で証明書の有効期限が一定の日数を切ったらアラートを飛ばしつづけるようにしようね

自動化すべきであるって話なんだけど、その自動化したやつがぶっ壊れて結局更新できてないとかいう流れまであるしなあ

Let's Encryptができてから証明書期限切れインシデントがぽこじゃか起こるようになっておとーさんはかなしいです

他所だとサーバ悪魔祓いらしいけど、ここでジャパンのサーバ祈願の様子を見てみましょう。

@zundan その少し前ぐらいに通天閣と太陽の塔が真っ赤になったので、たぶん大阪人こういうとき真面目なんだと思う(ほんとか?)

@zundan 各パラメータともにサチってから後になにか異常値を示しているわけではないので、単純に人の流れを減らして無理やり止めている状態と判断しています。

ただし、とにかく対応病床数が地獄の様相を呈してるので、サチってる状態でさえ軽症病床もそのうち破綻します。あと一手打たないとまずいです。

https://covid19-osaka.info/

@zundan 本来もっと上がっていくところ、人の流れを抑えて無理やり止めている状態だと思う。サチってるけど低下傾向にないことから気が緩んだらまた上がりそう。

昨日なんか非常にめずらしいことに起きたのが9時とかになってましたが、今日は平常運転でございます。