このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

クローズしたはずのサービスが知らぬ間に蘇っていたのでクローズしきった話 - Speaker Deck

https://speakerdeck.com/tricknotes/kurozusitahazufalsesabisugazhi-ranujian-nisu-tuteitafalsedekurozusikitutahua

メールサーバーのDKIM対応 – さくらのユーザーフィードバックβ

https://sakura.uservoice.com/forums/913570-%E3%81%95%E3%81%8F%E3%82%89%E3%81%AE%E3%83%AC%E3%83%B3%E3%82%BF%E3%83%AB%E3%82%B5%E3%83%BC%E3%83%90/suggestions/34858240-%E3%83%A1%E3%83%BC%E3%83%AB%E3%82%B5%E3%83%BC%E3%83%90%E3%83%BC%E3%81%AEdkim%E5%AF%BE%E5%BF%9C

DKIM 非対応…… (最有力候補だったのに移行先候補から除外されてしまった)

Intel ME、Macだとめっちゃ機能削られてるらしくてウケる https://support.apple.com/ja-jp/guide/security/seced055bcf6/web

> UEFIファームウェア内に格納されているサブコンポーネントの1つに、Intel Management Engine(ME)ファームウェアがあります。ME(Intelチップ内の個別のプロセッサおよびサブシステム)は、主にIntelベースのグラフィックスのみが搭載されているMacでのオーディオおよびビデオの著作権保護に使用されます。このサブコンポーネントの攻撃対象領域を縮小するため、Intelプロセッサ搭載Macでは、ほとんどのコンポーネントが削除されたカスタムMEファームウェアが実行されます。結果として得られるMac MEファームウェアは、Intelが提供するデフォルトの最小ビルドよりも小さいため、過去にセキュリティ研究者による公開攻撃の対象となっていた多くのコンポーネントは存在しなくなりました。

[ N国、略称「NHK」に変更 ]

総務省は25日、NHKから自国民を守る党が略称を「N国党」から「NHK」に変更したと発表した。届け出は22日付。https://nordot.app/715134334581325824?c=39546741839462401

同党は21日、略称を「自民党」として申請。中央選挙管理会が22日、「自由民主党の略称として広く通用しており、有権者の混乱をもたらす」として不受理を決定していた。

立憲民主党と国民民主党の略称が同じなのは、出自が同じ党だからいいけど、新しい党を作って略称を自民党にしようとしても認められないはず。N国がこういう手を使おうとしてたはず

このアカウントは、notestockで公開設定になっていません。

朝日新聞や Yahoo! ニュースなどが出してる「あなたと相性の良い党は」みたいなやつ、中立中道な返答してると「NHKと裁判してる党弁護士法72条違反で」がまず出てきて最悪になる

このアカウントは、notestockで公開設定になっていません。

ANA便で2021年ボジョレー・ヌーボー初荷到着。「採れたてのいちごにかじりついたような味わい」 - トラベル Watch

https://travel.watch.impress.co.jp/docs/news/1360846.html

サムネ画像 (<https://travel.watch.impress.co.jp/img/trw/docs/1360/846/html/10_o.jpg.html>) が「デュフフwwwコポォwwwフォカヌポウwww」という感じで耐えられなかった

このアカウントは、notestockで公開設定になっていません。

メールサーバの移動の準備を始めた (結局自前で立てとくのが無難という結論になってしまった)

パンピーが専用メールサーバのホスティングを使っても DKIM 有効化とアカウント数を両立させられないという過酷な現実……

ansible vault で設定の yaml を暗号化できることはわかったんだけど、 files/ とかに置く系のファイル単位での暗号化もできてほしい

Encrypting content with Ansible Vault — Ansible Documentation

https://docs.ansible.com/ansible/latest/user_guide/vault.html

ふーむ

> In general, content you encrypt with Ansible Vault remains encrypted after execution. However, there is one exception. If you pass an encrypted file as the src argument to the copy, template, unarchive, script or assemble module, the file will not be (snip)

結局、それっぽい magic binary が付いてるから雑に暗号化して置き換えとけば各 task でそれっぽく透過的な復号をかけてくれるということでよさそうか

このアカウントは、notestockで公開設定になっていません。

女性教諭、生徒から告白され交際・キスも…保護者は寛大な処分求める : 社会 : ニュース : 読売新聞オンライン

https://www.yomiuri.co.jp/national/20211022-OYT1T50212/

反転可能性テストの典型的な適用対象みたいなやつが来たな

このアカウントは、notestockで公開設定になっていません。

教諭と生徒が関係を持つのが性別関係なく望ましくないというのはそれはそうで、その先の「人々がどちらのケースにより同情的になるか (そしてどちらにより批判的になるか)」というところに注目しています

少なくともこれが男子教諭と女子生徒であれば「子供に手を出すような男は論外」だのなんだの言うて教諭が (無関係の人々から) ボロクソに貶されるのはわかりきっていて、その反転ケースが出てきた今回、無関係な人々が内なる偏見をどう露呈させるのか、あるいはそんなものはないと見せ付けられるのかというところに興味があります (趣味悪し)

このアカウントは、notestockで公開設定になっていません。

なんというか、よーするに「差別と黒人は滅ぼすべき」みたいな自己矛盾に気付いていない人々というのは眺めている分には面白い、くらいの気持ちですね (それはそれとして矛盾は駆逐すべき)

まあ眺めてばかりいても社会は良くならないので、それはそれとして不当な意見だと思うなら批難していくべきだしそうするけど

https://twitter.com/Yomiuri_Online/status/1451665928828162057

たとえば Twitter を実際に見てみると「本人も保護者も同意してるんだから大目に見てやれよ」という意見が非常に多いわけですが、これが男女逆転しても本当にこのような割合と空気のリプになるだろうか? と考えてしまうわけですよ。

まあ普通にそうはならないと思うし、そして人々はそのことに気付きもしていないのだろうとも思うけど

気付いていない偏見はもちろん修正することもできないので、常に自分を疑い続けるしかないんだよな

その点、反転可能性テストはめちゃくちゃ楽だし効果はデカいのでコスパが最高だし、全人類が手に入れておく武器であるといえる

SD カードみたいな名前の曲

https://www.youtube.com/watch?v=8WxqUruNqJo

> バトル開始 4

> 力を持つには 相応の責任が伴うと知れ

https://ongeki.gamerch.com/%E7%9A%87%E5%9F%8E%E3%82%BB%E3%83%84%E3%83%8A

そのいち いつもと違う髪型に気がつくこと

そのに ちゃんと靴まで見ること いいね?

そのさん 大いなる力には大いなる責任が伴なうこと

letsencrypt で証明書を勝手に取得するコンテナの HTTP/S へのリダイレクトを行うもうひとつの reverse proxy の証明書やリダイレクトをどうするかというクソ面倒なこと考えてる

reverse proxy は当然証明書を自分で持っていて HTTP (:80) への通信は全部自分でキャッチする前提だったので、バックエンド側に certbot の webroot による認証まで含めて全部流すとなると、今使っている自動生成のテンプレ設定ではカバーできないし別の設定を書かないといけないな

nginx がバックエンドとの https 通信に対応しているから、本質的困難があるわけではないのは助かるけど。設定書いてテストするのがダルい

このアカウントは、notestockで公開設定になっていません。

大学時代にシューンしてたとき、やってることはちょっと面白そうな自社開発の会社があったんだけど、社でもスーツ着て開発してると聞いて「あっここは絶対無理なところだ……」と思って候補から外しました

あきょぜ(4.3.0a)の投稿

akyoz@plustodon.net

あきょぜ(4.3.0a)の投稿

akyoz@plustodon.netこのアカウントは、notestockで公開設定になっていません。

NFT についての所感、これ

https://mastodon.cardina1.red/@lo48576/106881629703682639

https://mastodon.cardina1.red/@lo48576/106881673472409591

mailu だと front コンテナは smtp 系のメールプロトコルの reverse proxy としても動いてるから雑にセットアップしたリバプロで中継しても駄目じゃん

reverse proxy を2段にするのは諦めて、むしろ Mailu 側の reverse proxy に余計な設定を加える方向で考えた方がいいか

Prometheus 用のメトリクスを吐き出す node exporter を用意して別ドメインで露出させたいので、 reverse proxy の設定は弄れないと困るんだけど、たぶん Mailu の override の仕組みが nginx にも手を入れられるようできているはずなのでいける

つよい レジェンド

よわい レジェンド

そんなの ひとの かって

ほんとうに つよい プレーヤーなら

すきな レジェンドで

かてるように がんばるべき

真面目な話、勝ちたさ第一で対人ゲームしているわけではないので、好みのキャラが環境で弱くなりすぎたらそのゲームやめると思う (好きでもないキャラで勝とうとは思わないし、勝てるまで無限に修練もしないと思う)

これが対戦要素のないゲームだと無限に続けたりするので、まあよくわからんといえばよくわからん

まあブラハとシアとライフライン全員同時に環境で弱くなるというのもちょっと考えづらいし、今のところあまり気にしていない

docker-compose exec で nginx のコンテナに入ったら何故か bash と vi が入っていて喜んだのも束の間、シンタックスハイライトがないまま nginx.conf の jinja2 テンプレートを読むことになって泣いている

設定生成用途でのテンプレート言語、一般にテンプレート言語側の制御構造によるインデントとかが入らないので可読性が険しくなりがち (これはシンタックスハイライトが有効であっても変わらずつらい)。

C の preprocessor と同じね

どっかに volume mount したとこに copy なりして、外から読めばよいのでは……?

児童虐待、警察が通報者名を漏らす…保護者から「警察に売られた」「絶対に許さない」と電話(読売新聞オンライン) - Yahoo!ニュース

https://news.yahoo.co.jp/articles/c1b17997cabe15ac6041017442a0e2d75775796f

こわ

これ通報者はこれから (推定) 虐待加害者と警察の2方面で争うことになるわけか。

こんなアホな状況が発生するようだと、マジで通報する人いなくなるぞ

Docker Compose setup — Mailu, Docker based mail server

https://mailu.io/1.8/compose/setup.html

よく見たら TLS_FLAVOR=mail-letsencrypt したらいい感じにいけそうか?

でもこれだと SMTP や IMAP で使っているドメインから HTTPS 提供しようとするといずれにせよ証明書コピーしてくる必要ありそうじゃない?

mail-letsencrypt にしたとき証明書に紐付くドメイン (あるいはポート番号) がどんな感じになっているか調べるべきか

certbot のデータが丸々 volume として露出してたので reverse proxy はそちらを使えという話っぽかった

そうなると逆に SMTP とか IMAP とかの暗号化では何をしてるんだろう、 :443 向けの証明書を他ポートでの通信に流用してる?

日頃 vi と打つと neovim が起動する環境にいるけど、 vi で BusyBox の vi が起動していることに今の今まで気付いてなかったw

あるドメインの証明書を他ポートで使うとブラウザに文句言われた気がするんだけど、あれはブラウザによる検証で port まで含めて authority としてまとめているだけで、 TLS 証明書自体は port agnostic ってことじゃろか

であれば手前側の reverse proxy と systemd timer 駆動の certbot で証明書生成・更新をさせたうえで、それを Mailu 側に使わせるという感じにした方が管理しやすいかな。

証明書更新時の SIGHUP とかでのリロードをさせやすいという意味で。

主に certbot で証明書更新とリロードかけるシグナル発行をしているのが制約になっている

certbot client のコンテナ独立して建てて、ホスト側の systemd.timer で更新と nginx リロードを docker 越しにかければよいだけでは

まさにこれをしようとしていて、そのために Mailu 側での証明書の扱いを調べておこうとしていたのでした

Mailu 側も独自で certbot 動かして証明書メンテする機能を持っていたので

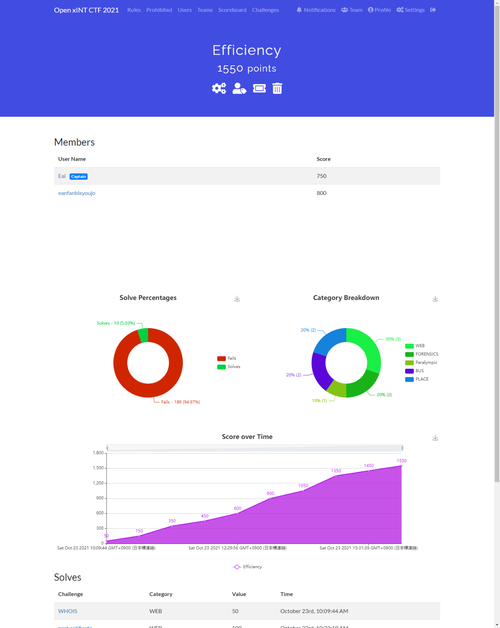

今日は朝からかるばぶと二人でOpen xINT CTFで遊んできました

我々はチームEfficiencyとして1550ポイント獲得して、全168チーム中??位に(まだ公開されてないのでわからない。たぶん25~35くらいの間)

ずぶの素人かつ初回にしてはわりと解けたほうかなと思います

おもにかるばぶが高得点問題バシバシとってくれた。ファンボ(ボではない)の鏡

面白かったので来年もやりたいですね

Open xINT CTF 2020 の write-up - st98 の日記帳

https://st98.github.io/diary/posts/2020-11-01-open-xint-ctf-2020.html

ほーん、おもしろそう

スコアサーバーは一月くらい開いてるらしいので今からでも遊べますよ

https://openxintctf.wixsite.com/pinja/post/2021-open-xint-ctf