.af TLDはもう信用できない感じになっちゃったのかな…

僕がドメインごと行方不明になった場合はOpenPGP鍵F60960D80B224382CA8D831CB56C20316D6E8279で署名されてるメッセージを探してみてください。たぶん僕が書いたものです。(この公開鍵の有効期限は今のところ2024年6月です。期限が近づいたら3年延長すると同時に楕円暗号の鍵付を新しく作って相互に署名しようかなぁと思ってます。)

手元に私有鍵があればデジタル署名できて、

$ echo オレだよ、オレオレ | gpg --clear-sign

-----BEGIN PGP SIGNED MESSAGE-----

Hash: SHA256

オレだよ、オレオレ

-----BEGIN PGP SIGNATURE-----

iQGzBAEBCAAdFiEE9glg2AsiQ4LKjYMctWwgMW1ugnkFAmXKZAwACgkQtWwgMW1u

gnlWYQv/YuFD/jJZS3uH7eTe1jlEIAHohyAsyc4mXrN5RvMnG0X+EsY8bE/2WZq3

KKB8O2vTptjEKRHj/SQ2pCf9tGKhRht6TrU/wRGHGm0DygHbfI44+LZfQdZg9t+G

1wwNIY2DNF3mgnh3smMDWWS/2VLjEwE3coGpmvCdelwt1RMT0EUPWFk4vIDY+oQo

rgfZXd1+pQ35RYEBm7NouCpSFpViSN9aS4K7TjTD5hnYa1VkNhVZjHpPWezSmLld

dJcqmoxvo6TeA67CZgYkrxxFWaeeGpARxWZL0VmVCqb+EgTvwC0MOnpKUWmV0tmt

WaXp67tIp4e+19SYhnYSGu+8CB2PyGYfp7S+8m9Smhth1yED+auyepH1+5k1hrZU

5/poY855dwSMzbBXsO9RiDvePyxoIOGPc0nwg1EdilvdYvkc++DR4HSDQUwlOj7L

PZwZ4UM/DWswcAgW26et7Ww5RQZuVprQit8/icl85nz5CTRac0zi+LRxRQSmDLSk

sYZYOWJI

=W3uB

-----END PGP SIGNATURE-----

https://keyoxide.org/f60960d80b224382ca8d831cb56c20316d6e8279 の公開鍵を信用しておけばデジタル署名を検証できるよ!

$ cat <<_END | gpg --verify

-----BEGIN PGP SIGNED MESSAGE-----

Hash: SHA256

オレだよ、オレオレ

-----BEGIN PGP SIGNATURE-----

iQGzBAEBCAAdFiEE9glg2AsiQ4LKjYMctWwgMW1ugnkFAmXKZAwACgkQtWwgMW1u

gnlWYQv/YuFD/jJZS3uH7eTe1jlEIAHohyAsyc4mXrN5RvMnG0X+EsY8bE/2WZq3

KKB8O2vTptjEKRHj/SQ2pCf9tGKhRht6TrU/wRGHGm0DygHbfI44+LZfQdZg9t+G

1wwNIY2DNF3mgnh3smMDWWS/2VLjEwE3coGpmvCdelwt1RMT0EUPWFk4vIDY+oQo

rgfZXd1+pQ35RYEBm7NouCpSFpViSN9aS4K7TjTD5hnYa1VkNhVZjHpPWezSmLld

dJcqmoxvo6TeA67CZgYkrxxFWaeeGpARxWZL0VmVCqb+EgTvwC0MOnpKUWmV0tmt

WaXp67tIp4e+19SYhnYSGu+8CB2PyGYfp7S+8m9Smhth1yED+auyepH1+5k1hrZU

5/poY855dwSMzbBXsO9RiDvePyxoIOGPc0nwg1EdilvdYvkc++DR4HSDQUwlOj7L

PZwZ4UM/DWswcAgW26et7Ww5RQZuVprQit8/icl85nz5CTRac0zi+LRxRQSmDLSk

sYZYOWJI

=W3uB

-----END PGP SIGNATURE-----

_END

gpg: Signature made Mon Feb 12 08:31:40 2024 HST

gpg: using RSA key F60960D80B224382CA8D831CB56C20316D6E8279

gpg: Good signature from "zunda <zundan@gmail.com>" [ultimate]

このアカウントは、notestockで公開設定になっていません。

おしごとしようね

819ede190e (upstream/main) Update dependency dotenv to v16.4.2 (#29157)

cf0d6bef8b Update eslint (non-major) (#29166)

58918844a9 Update peter-evans/create-pull-request action to v6 (#29167)

6482948547 New Crowdin Translations (automated) (#29156)

8125dae5a8 Rename `ES_CA_CERT` to `ES_CA_FILE` for consistency (#29147)

Google Payで払ってから、同じ端末にGoogle Payで払ったよーってノーティフィケーションが来るまで10分とかかかることがあるので、これは太平洋を往復してる匂い。

どうしてだかサインが必要で先週土曜日に持ち帰られてた @nelsoncoffeeroaster さんからのコーヒーを今日月曜日に郵便局に受け取りに行ってきました。車のなかがいい香り!! うれしい!!! わかりづらい写真だけどどこでも使ってください。

\Master?/  \ますたー/

\ますたー/

Merged mastodon/mastodon at 819ede190e1edeab1c42f41d53895e2bf784406d.

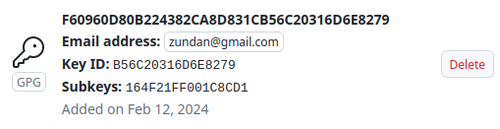

そういえば僕のOpenPGP公開鍵は https://github.com/zunda.gpg からでも取得できるな。これはどうしたんだっけなと思ったら https://github.com/settings/keys からアップロードしたんだなって期限切れじゃんかー。アップロードしなおしておこう。

GitHubのUIでは主鍵と副鍵のID(有効期限を延長すると変わるみたい)しか教えてくれないので、タイトル欄に公開鍵のIDを追記しておいたよ。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

RJOO 122145Z

大阪国際空港 12日21:45UTC の状況です

#METAR読めーたー ※ほとんど読めていない

@nelsoncoffeeroaster どういたしまして〜。右奥にマウナケア、手前に郵便局とヒロ空港最寄りのアロハ印のガソリンスタンドが写ってますw

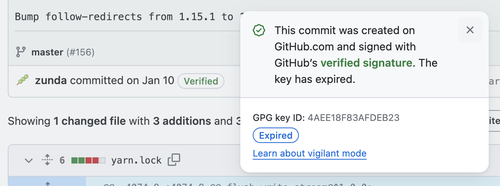

GitHubに公開鍵を再アップロードして有効期限を延長しても過去のコミットの有効期限切れ警告がなくなるわけではないみたい。てか有効期限切れ警告もらってたんだw

@kakkun61 署名に使った副鍵は、有効期限を更新してアップロードしたものとは違う副鍵として扱われてる感じなんですねー、きっと

Ubuntu 20.04.6 LTSの更新しとこね

$ sudo sh -c 'apt update && apt dist-upgrade -y'

:

The following packages will be upgraded:

dns-root-data

1 upgraded, 0 newly installed, 0 to remove and 0 not upgraded.

:

お、どれか引っ越したんだっけ

$ cat /var/run/reboot-required*

cat: '/var/run/reboot-required*': No such file or directory

ヨシ

https://answers.launchpad.net/ubuntu/+source/dns-root-data/2023112702~ubuntu0.20.04.1

から辿って、

https://bugs.launchpad.net/ubuntu/+source/dns-root-data/+bug/2045297

から

https://b.root-servers.org/news/2023/05/16/new-addresses.html

> USC/ISI is renumbering both its IPv4 and IPv6 addresses for b.root-servers.net on 2023-11-27.

ふむふむ。

Ubuntu 22.04.3 LTSも更新しとくね

$ sudo sh -c 'apt update && apt dist-upgrade -y'

:

The following packages have been kept back:

coreutils iptables libip4tc2 libip6tc2 libxtables12

:

ゆっくりデプロイのためにランダムにホールドがかかったように見えるの一瞬焦るよね。

dns-root-dataの更新は来てないのかもう更新したのか

$ dpkg -l dns-root-data

dpkg-query: no packages found matching dns-root-data

って入ってなかったぬw

違うファイル、違ってそうね…

$ ls -l {,/var/spool/postfix}/etc/ssl/certs/ca-certificates.crt

-rw-r--r-- 1 root root 208567 May 24 2023 /etc/ssl/certs/ca-certificates.crt

-rw-r--r-- 1 root root 274340 Jul 24 2016 /var/spool/postfix/etc/ssl/certs/ca-certificates.crt

$ ls -l {,/var/spool/postfix}/etc/resolv.conf

lrwxrwxrwx 1 root root 29 Jul 24 2016 /etc/resolv.conf -> ../run/resolvconf/resolv.conf

-rw-r--r-- 1 root root 323 Feb 9 09:49 /var/spool/postfix/etc/resolv.conf

resolv.confは実質一緒に見える

$ grep -v '^#' {,/var/spool/postfix}/etc/resolv.conf

/etc/resolv.conf:

/etc/resolv.conf:nameserver 127.0.0.53

/etc/resolv.conf:search zunda.ninja

/var/spool/postfix/etc/resolv.conf:

/var/spool/postfix/etc/resolv.conf:nameserver 127.0.0.53

/var/spool/postfix/etc/resolv.conf:search zunda.ninja

ca-certificates.crtはHost or domain name not foundエラーはおこなさそうだからとりあえず放置しておく。

checkコマンドがあるっぽい

$ sudo postfix check

postfix: Postfix is running with backwards-compatible default settings

postfix: See http://www.postfix.org/COMPATIBILITY_README.html for details

postfix: To disable backwards compatibility use "postconf compatibility_level=2" and "postfix reload"

postfix/postfix-script: warning: symlink leaves directory: /etc/postfix/./makedefs.out

postfix/postfix-script: warning: /var/spool/postfix/etc/ssl/certs/ca-certificates.crt and /etc/ssl/certs/ca-certificates.crt differ

うむわからんw (resolv.confがおかしくなるのはレースコンディションなのかな

トラストアンカーだけなおしとこうかな。

$ cd /var/spool/postfix/etc/ssl/certs/

$ ls -l

total 268

-rw-r--r-- 1 root root 274340 Jul 24 2016 ca-certificates.crt

$ sudo mv ca-certificates.crt ca-certificates.crt.2016

$ sudo cp -p /etc/ssl/certs/ca-certificates.crt .

$ ls -l

total 472

-rw-r--r-- 1 root root 208567 May 24 2023 ca-certificates.crt

-rw-r--r-- 1 root root 274340 Jul 24 2016 ca-certificates.crt.2016

$ sudo postfix reload

:

$ sudo postfix check

postfix: Postfix is running with backwards-compatible default settings

postfix: See http://www.postfix.org/COMPATIBILITY_README.html for details

postfix: To disable backwards compatibility use "postconf compatibility_level=2" and "postfix reload"

postfix/postfix-script: warning: symlink leaves directory: /etc/postfix/./makedefs.out

ヨシ

ブラウザの幅を広げて読みました

CAP定理を見直す。“CAPの3つから2つを選ぶ”という説明はミスリーディングだった

https://publickey1.jp/blog/13/capcap32.html

の投稿

AureoleArk@misskey.io

の投稿

AureoleArk@misskey.io

このアカウントは、notestockで公開設定になっていません。