10:30:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Radeon Instinct、ふつーのお店には並ばないんでしょうか

10:30:28

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 10:08:16 スキームリスプの投稿

lisp@mstdn.jp

このアカウントは、notestockで公開設定になっていません。

11:07:34

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Radeon Instinct MI25、やはりその辺のお店では買えないっぽいしふつーのVegaを探すか……

11:16:38

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

USキーボードで半月過ごしたらJPキーボードでコロンを入力するためにShiftキーを押しながらセミコロンを押そうとしててもうダメ

11:28:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Reading privileged memory with a side-channel

11:28:46

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Today''s CPU vulnerability: what you need to know

11:29:11

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

11:34:23

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

今どきの大きなCPUなら大抵入っている性能向上のための機構を使ったサイドチャンネル攻撃、なかなか厳しそう

11:39:26

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

MeltdownはOSの設計次第で緩和可能だけどSpectreをソフトウェア側で緩和するのは一般に困難っぽい

11:41:05

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

まあ週末にはセキュリティ界隈の人々が色々書くだろうし、今精読しなくてもいいかなという気持ち

11:43:18

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

投機的実行やアウトオブオーダー実行を利用したサイドチャンネル攻撃、かなり面白い

11:46:39

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

GPGPUを攻めるサイドチャンネル攻撃とかもやってるんだろうな、絶対面白いんだよなという気持ち

11:50:57

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

MeltdownやSpectreはマイクロアーキテクチャレベルの攻撃なのでMIPSが大丈夫か大丈夫じゃないかみたいなISAレベルの議論は恐らくできないですね……

11:53:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

MIPSがだめだといっているわけではなくて、石の設計によるという意味です(たとえば投機的実行を利用した攻撃は投機的実行のないプロセッサには効果がない)

11:56:39

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

投機的実行をやるかどうかとか、インオーダーなのかアウトオブオーダーなのかとか、キャッシュメモリの階層数やその辺は基本的に命令セットアーキテクチャではなくマイクロアーキテクチャの選択

12:03:47

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ただ、たとえばforceorder命令を発行したらrelaxorder命令が発行されるまでアウトオブオーダー実行や分岐予測が抑制される、みたいな命令セットの設計は考えられるので、「ソフトウェアが適切に実装されていればSpectreに頑強な命令セット」というのはありえるかもしれない

12:07:15

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

しかし、そういう命令があったとしても必要に応じて人間が印をつけることでコンパイラが適切に命令を挿入できるのか、できたとしてどこまで性能が低下するのかというのを考えると厳しい気持ちになってくる

12:09:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

つまり将来Fujitsu: A Lenovo Companyって出してPC部門以外の富士通がブチ切れ案件が起きる可能性が……?(???)

12:12:00

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

12:13:07

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

12:26:45

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

LKML: Thomas Gleixner: [patch 00/60] x86/kpti: Kernel Page Table Isolation (was KAISER) https://lkml.org/lkml/2017/12/4/709

LKML: Thomas Gleixner: [patch 00/60] x86/kpti: Kernel Page Table Isolation (was KAISER)

12:27:59

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:14:32

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Kernel Page Table Isolation (KPTI)、Meltdownには効果ありそうだけどSpectreには別の手法が必要そうだし、AMDのCPUはKPTIを必要としないらしいけれどSpectreに対しても耐性があるかどうかは調査が必要そうに思える

14:22:40

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

MeltdownやSpectreは現代の高性能なCPUが性能向上のために行っている操作の副作用を利用した脆弱性なので、基本的にはソフトウェアの出来に関係なくて(ただしMeltdownについてはOSの工夫で緩和できることがわかっている)、悪用に成功すると読む権限のないメモリ領域を読めたりします

14:24:38

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

GIGAZINEが紹介してたのはMeltdownと関係してるっぽいけどそのものかどうかは詳しく追ってないのでよくわからない

14:27:14

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

KPTIに関係する脆弱性はIntelのCPU向けのPoCもう出てるっぽい話があるのですが、まあ詳細はセキュリティ界隈の人々が追って色々書くと思うので私はそれ待ちですね

14:28:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

MeltdownとSpectreに関する雑な話は今朝やったので遡るとなんか色々書いてます。ちゃんとした話はちゃんとした人々が書くのを待ちましょう(ひどい)

14:31:08

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

KPTI、結構大きいカーネルパッチなのでレビューを待たずに気楽に自前でパッチ当ててビルドする気持ちにならない不死ある

14:33:24

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:36:54

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:39:04

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:40:18

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:41:07

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

マサチューセッツ工科大学(MIT)は12月23日、短命に終わってしまう「いわゆる失敗商品」を買う一定の消費者グループが存在するという論文を発表した。 これはMITスローンマネジメントスクールなどの研究者によるもので、いわゆるマーケティング分野のビッグデータ解析。2003年~2005年の間に発売された8809種を調査、3年で店舗から引き上げられた商品を失敗商品とした(3年間で約40%の新商品が生き残った)。 消費者購入履歴と商品寿命を照らしあわせ、『ある種の消費者グループ』が売上に占める比率が多いほど、その商品は短命に終わるという明確な傾向を発見した。その消費者グループが売上の20~50%を占めれば成功確率は31%減少し、さらにその消費者が商品を3回買えば成功の見込みは56%減る。そもそも3年間生き残る新商品が40%なので、そこから56%減れば商品は終わったも同然と言える。 消費者と製品寿命から導き出した傾向であるため循環論法(短命商品を買う傾向にある消費者が買う商品は短命に終わる)に見えないこともない。が、これは特定の商品ジャンルに依存しないのがポイントで、不人気飲料好きの消費者が買えば、それがスナックであっても歯磨き粉や洗剤であっても失敗に終わる可能性が高い。 それら消費者がなぜ失敗を予知可能なのかは不明だが、おそらく「メインストリームな商品」に馴染まず「ひどい製品」に鼻が効くのではないかとしている。他の研究者は、この研究はかなり新しい現象の発見であり、マネジメントを革新する可能性もあるという。

14:41:17

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:42:13

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

短命に終わる「失敗商品」を買う一定の消費者グループが存在

14:43:01

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

14:45:47

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

メインストリームでないものに興味を惹かれるのは自覚があるのですが、短命に終わってほしくないという気持ち故に購入するのです……

14:49:25

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Spectreで新年早々躍りだした心がMITの経営学スクールのド正論研究で完全に無になった

14:50:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

おるみんさんは悪くないしMITの経営学スクールも悪くないです

14:51:09

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 14:50:08 SHIMADA Hirofumiの投稿

shimada@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

14:51:41

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

X86_BUG_CPU_INSECUREとかいう直球マクロ名だいすき

15:27:20

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

make localyesconfigしてエイヤとやればとりあえず起動するカーネルにはなる

15:43:44

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

gentoo-sourcesがデフォルトで有効にする設定が有効になっているのなら他のdistroのカーネルでも走りそう

15:45:01

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:46:29

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:47:35

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:49:43

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

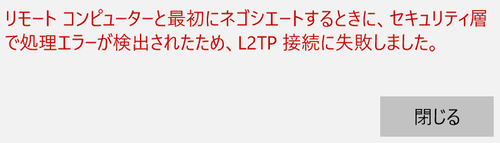

弊学、ほとんどのホストが大学規模のVPNゲートウェイ経由でしか接続できないのでこれに成功しないと学外で学内ホストの管理なんもできないになる

15:51:13

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

L2TP/IPsecしかないのでL2TP/IPsecしかない

15:51:34

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:52:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:52:32

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:54:14

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

特別な申請を通さない限りHTTPもSSHも何も外から内に通さないっぽいのでなんもわからんになってる

15:55:34

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 15:55:13 もっへもへの投稿

mohemohe@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

15:55:41

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

15:56:46

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Portageにcurl使わせるの、make.confでなんかやるとできたような

15:59:13

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

しかし(某所でやっているように)長期間にわたって張られているセッションを(24時間とかで)切断するようなポリシーを導入されるとアになりそうだし、VPN接続のための資料をもらっているのでそれでやりたいという気持ちはある

16:01:45

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ゲートウェイのIPアドレスも事前共有鍵も私のユーザーIDもパスワードも分かっている(ディレクトリサービス側で認証が通るので確定)のにつながらないんだよな

16:03:24

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

認証プロトコルのネゴシエーションとかでミスってそうだからあとでLinuxマシンでスキャンする(Windowsだとなんもわからんエラーメッセージとむやみやたらにデカいログファイルしか得られない)

16:03:53

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

クライアント側は新しい鍵交換アルゴリズムを期待してるけどサーバーが「3DES!」とかいい出して,「は?なんそれセキュティザコすぎるでしょはーやめやめ」ってクライアントがなるやつ

16:05:53

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ちなみにWindowsのVPN実装でつながらない理由としてよく知られているものにAssumeUDPEncapsulationContextOnSendRuleというエントリをHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentでなんやかんやするというのがあり、それは試してみました

16:07:26

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 16:05:48 大破の投稿

musashino205@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

16:11:55

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:12:26

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

それはともかくWLAN APのファームウェアを更新する

16:12:32

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 16:11:22 大破の投稿

musashino205@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

16:16:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:16:47

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ca-certificatesをビルドするにはpythonが必要 -> pythonをビルドするにはソースをダウンロードしないといけない -> ソースをダウンロードすにはhttps接続が必要 -> TLS証明書が信用できるかをチェックするにはca-certificatesが必要 -> 最初に戻る

16:20:05

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ざっくり言ってCortex-A以上のクラスのプロセッサは大体影響を受けるのではみたいな感じあるのでAMDに限らずプロセッサの会社には厳しいニュースですね……

16:20:47

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:22:29

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:23:02

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:27:08

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:41:19

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Reading privileged memory with a side-channel

16:48:11

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 16:33:45 大破の投稿

musashino205@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

16:48:55

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ここに書いてあるSpectreはアプリケーションへのパッチで対処可能って部分がどこにあたるのかよくわからなくて精読している

16:50:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

"There is also work to harden software against future exploitation of Spectre, respectively to patch software after exploitation through Spectre." のことかな……?

16:55:20

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:56:27

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

やはりコンパイラに変更を加えて開発者がマークをつけられるようにしたのな

16:56:35

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

16:57:26

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

しかし、私自身はSpectreの論文にある"As a result, any software or microcode countermeasure attempts should be viewed as stop-gap measures pending further research."という文に完全同意なんだよな

17:02:21

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

例えばOpenSSLにパッチを当てればOpenSSLを使うアプリケーションは変更も再コンパイルもせずに対策が終わるかというとそういう類の問題ではないので、ソフトウェアのみで防御するのかなり厳しいという印象

17:03:42

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Documentation – Arm Developer

17:06:54

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

直感的に、これを使ってシステム全体に対策するのかなり厳しい気がするんですが……

17:11:35

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ハッシュ値、今のGentooはSHA-512とBLAKE2bを使ってますね

17:18:42

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

SHA-1は強衝突耐性は破られてて、十分な資金があれば同じハッシュ値のファイルを2つ作ることはできるとされており去年実際にそういう例が公開されました

17:46:14

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

17:49:19

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

17:51:02

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

17:52:40

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

17:52:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-01 22:21:34 倉田理音 🍊3日目西み-10bの投稿

kuratarine@pawoo.net

このアカウントは、notestockで公開設定になっていません。

17:54:47

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

アレがどれか知らないけどTCPしゃべれるならなんとでもなりそう

17:56:01

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

17:59:27

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

(IBMのそれではなく、ブートローダーを起動するファームウェアとしての)BIOSがどこまでやれるべきかというのは難しい問題ではある

18:01:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

最近のファームウェアが入ってるフラッシュメモリデカいから努めて小さくすればカーネルが丸ごと入るという話はある

18:02:29

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

CorebootとLinuxカーネルとinitramfsをマザーボードのフラッシュメモリに焼いて起動する話どこかで見た

18:04:00

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Spectreはコンピューターオタクが選ぶ今年アツかったトピック暫定一位だから仕方ないね

18:04:42

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:04:59

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:04:44 かるばぶの投稿

babukaru@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

18:06:39

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

何年か前も1月とか2月にアツい脆弱性が見つかって終わった気分になってたらその後も色々あってアツかった記憶がある

18:09:12

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2016年は1月にBINDの脆弱性が公開されてワークアラウンドはない、さっさとパッチを当てたバージョンに上げろになってアだったらしい

18:10:52

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

TLSの名前付き脆弱性は大体アツいからねみたいな気持ち

18:11:44

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:13:48

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

年末に今年の脆弱性ふりかえりみたいなの書くの良さそう(?)

18:14:40

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

リフレクビートの話の中でポテトの話になったので例の曲の話かな?になった

18:15:57

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

セキュリティの人が書いてよ、私セキュリティの人じゃないよ(Q. じゃあ何の人なの(A. 何の人にもなれなかったつらい))

18:16:37

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:16:30 ほたの投稿

hota@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

18:18:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

KRACKsはプロトコルの中核に近い部分に隙を見つけたという点でかなりアツかったですね……

18:19:15

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:20:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

そもそもあの会社(諸事情により社名非公開)が不穏みたいな感じする

18:22:01

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

不穏みなかった頃は音ゲーしてないので常に不穏みを感じている

18:24:43

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:25:09

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:25:21

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:25:57

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

というかそれすらハードウェア実装ではない可能性すらあるな……?

18:28:24

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

WebRTCでOpus使ってるんだからスマートフォンにハードウェアコーデック実装してくれ頼むという気持ち

18:29:39

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Opusのハードウェアエンコーダーやハードウェアデコーダーそのものは製品化されてるっぽい

18:34:11

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:40:38

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

アツかった脆弱性といえばROBOTもなかなかアツかったですね

18:41:55

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:41:14 SHIMADA Hirofumiの投稿

shimada@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

18:42:40

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:43:59

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

仮想化は明らかに攻めがいのある対象なので、名前が付く付かないはともかく毎年何かしら出てる気がする

18:45:24

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

該当するかどうか確認してませんが、マイナーなarchだとグローバルに~archついてることありますよ

18:46:09

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:47:43

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

arch、prefixとかだとCPUとOSの対なのでamd64とamd64-xyzで違ったりする

18:48:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

prefixでないaltも同様で、archがCPUのISAだけなのはいわゆるふつーのGentoo Linuxだけですね

18:49:52

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:42:28 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

18:49:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:43:15 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

18:50:03

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:43:43 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

18:50:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:48:32 金具✅の投稿

cobodo@mstdn.kanagu.info

このアカウントは、notestockで公開設定になっていません。

18:50:07

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:48:46 金具✅の投稿

cobodo@mstdn.kanagu.info

このアカウントは、notestockで公開設定になっていません。

18:50:17

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

18:52:19

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ビルドシステム向けのeclassに全部任せているebuildは割とそのまま動くけれど、自分で色々やっているebuildはちゃんとアップデートしていく必要がある

18:53:46

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 18:52:59 unaristの投稿

unarist@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

18:57:49

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

結局、発信者側がどう気を使っても突っ掛かってくる奴はいなくならないわけで、だからこそ「受信者が自分で見たいものだけ見ろ」という原則が重要になるわけですよね。

その点において、 Mastodon とかは(情報発信者の視点で言えば)口煩い受信者にこそ使ってほしいツールではある

18:57:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

つまり受信者に「お前の投稿がうるさい」と言われないために最も妥当で現実的な選択肢として、「見たくないものを見ずに済むプラットフォームを提供する」というのが Mastodon の布教であると

18:57:55

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

言ってみりゃ情報発信者なんて広告側に近い立場なんだから、好みにうるさい受信者なんかいちいち気にしてたら何もできないわけですよね

18:57:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

なので、 Mastodon (と分散)を布教するのには2つの意味があって、受信者としては「見たいものだけ見てろ」、発信者としては「偉い人に権利を制限させるな」という旨味を宣伝していくことになります

18:57:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

個人レベルへの分散の意味も、発信者としては「偉い人を作るな」になりますが、受信者としては「あなたにとって素敵でない人と同居する必要はない」ということになります

18:59:05

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:01:37

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Gentooを使ってたらGentooにパッチを書く機運が高まってきて実際いくつかパッチを送ったし、社会復帰のためにUbuntuを使ってたら昨年末Debianにバグ報告を送ったしパッチを送る日も近いと感じています

19:05:55

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ソースコードが公開されていないソフトウェアで困ったときにはお金を払いながら声を張り上げるのが最善手なこともあるが、ソースコードが公開されているとそれに加えて自分が動いて決着を付けるという手が増える

19:06:48

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

パッチ、ちょくちょくライブラリに投げたりはするけど、 OS とかのクソデカ規模プロジェクトになると、どこにどう報告したものか、みたいな迷いが生まれる(チキンなだけともいう)

19:06:51

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

こいつ絶対 python3 対応しとるやろ(ただし確証はない)というパッケージを強制的に python3 対応とマークさせたり、というのはこうして自分規模のあれこれで完結させてしまうので、パッチやチケットを作るところまでいかないというのはある

19:07:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Gentoo Linuxの場合、GitHubでプルリクエストする、完

19:07:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:08:43

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:09:54

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ミラーのやつは/usr/portageに置くのに向いてて、ミラーじやないやつは開発に向いてる

19:11:11

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

repomanってコマンドでQA的なことはそれなりにチェックできます

19:13:02

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:14:10

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

とはいえ、自分でパッチを書くほどではないがパッチを受け取ったらレビューしてマージする人けっこういますよ

19:18:31

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Gentoo、手を動かす人がいなかったら消す空気が強くなってきたのでメインストリームじゃないものを使ってるなら手を挙げないとやべーなという感じになってきた

19:18:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:22:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

アクティブな開発者がいないという理由でプロジェクトがガンガン解体される流れなので、はい

19:25:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:26:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

19:58:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

おなかすいてきたので外出したのに本を買ってごはんをまだ食べてないという状況です

20:06:10

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

おなかがすきすぎて悲しくなってきたので、とりあえず手持ちの(ごく一部の人々が橘と呼んでいる)チョコレートを食べることにした

20:14:43

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

長崎のバス、とある停留所に近づくと車内放送の広告が英会話スクールマイレージという謎の概念を繰り出してくるという未解決問題があったのですが、今日聞いたら音声が新しくなったのか乗ったバスがスピーカーが良い個体だったのか、「英会話スクール前です」とはっきり聞き取れた

20:17:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:16:53 ほたの投稿

hota@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

20:25:10

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

20:25:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:20:19 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

20:26:08

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:21:57 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

20:26:23

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

私も emerge 系のシステムアップデート用に /etc/systemd/system/sys-update.slice を作って emerge は systemd-run で起動させてる

20:26:25

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:23:51 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

20:26:30

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:24:52 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

20:27:20

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

~/scripts/sys で

exec sudo systemd-run --system --scope --slice=sys-update.slice $@

してて、 alias udon="sys emerge ……"

って感じにしてます。

こうすると、 sys emerge -1v foo とか sys genkernel 〜 とかできて sudo の代わりになるので楽

20:27:23

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 20:26:43 犬とハイネ🦋🩵💚の投稿

naota344@social.mikutter.hachune.net

このアカウントは、notestockで公開設定になっていません。

21:54:53

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

英会話スクールマイレージ、本当に私にはそう聞こえていて/私はそう認識していて、しかし別にその英会話教室に通いたいわけではないので誰かに訊くのもはばかられて、この謎を解き明かすことに成功したのは今日の数少ない良い出来事でした

22:00:16

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

結局、安心して使えるコンピューターが欲しいんだよなという自分の気持ちに気づいた

22:02:46

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Gentoo Linuxに惹かれたのも、自分のコンピューターにどんなソフトウェアがどういう風に組み立てられて入っていくのかが見えて、その過程を自分の手でコントロールできるからで、安心して使えるコンピューターが欲しかったからなんだな……という

22:06:02

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

しかし、マザーボードに書き込まれているファームウェアは依然としてよく分からないまま受け取らざるを得なくて、librebootやTalos IIに惹かれたのはそうした部分も見えるようにしたかったからだったんだな……と

22:08:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

しかし、分岐予測やアウトオブオーダー実行といったここ40年のコンピューターの高速化に少なからず貢献してきた機構がサイドチャンネル攻撃の対象として現実味を帯びるに至って、もう駄目だという気持ちになってきた

22:11:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

メニーコア界隈だと分岐予測しなかったりインオーダー実行だったりするのもぼちぼち見かけますね

22:11:29

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

そういえば PEZY-SC は分岐予測しないそうですね

22:12:37

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

分岐予測とかアウトオブオーダー実行とか、明らかにトランジスタを消費するのでなくすと明らかにより多くのコアを特定の面積に詰め込めるようになる

22:16:03

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

OSやあまり並列化できないタスクを動かす大きくて賢いコアと並列性の高いタスクを動かす小さな大量のコアの組み合わせがありきたりだけどつよくて、GPGPUもTPUもそうですし、少し遡るとPS3のCell B.E.もそうですし、近い将来も多分そんな感じだと思います

22:21:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

@guniuni IntelのCPUがやられるやつがあって、こっちはLinuxカーネルへのパッチが出てます(ちなみにAMDの人はうちのは影響ないからパッチの対象にするなと言ってた)。もう片方が強くて、スマートフォンに載ってるレベル以上のCPUなら割とどのベンダーでも狙える可能性がある上にソフトウェア側での対策は不可能とは言わないけど厳しいレベルなので厳しいです

22:23:54

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

ところでカーネル/VM界隈・若者の部でプロセッサ専門って誰なんでしょうか

22:26:50

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

22:26:51

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

22:26:53

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

22:27:25

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

割と中核人物だいたい当てはまるみたいな話になってきた

22:28:30

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

カーネル/VM界隈全体でいうとtakeokaさんを思い浮かべる

22:35:40

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

カーネル/VM界隈外(のはず)だとHisa Andoさんとか、ニュースサイトでプロセッサ系の記事を書いている後藤弘茂さんとか大原雄介さんとか、挙げていくとどんどん出てくる感じ

22:36:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 22:20:28 くまかん🐻→マトリックスにあそぶくまの投稿

kuma_planet@gingadon.com

このアカウントは、notestockで公開設定になっていません。

22:36:07

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

手順書しか覚えられないと永遠にハマり続けるけど原理しってたり最新の ChangeLog とか追うことを知ってる人はちゃんと解決できる,そうした人間のいくらかがブログにメモを残すので手順書人間もなんとかなる

22:36:08

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

なんで私も「これあきらかにみんな知ってんよなー」ってこともなるべくブログに残すことにしています。たまに見知らぬ誰かの役に立ってるらしい。

22:36:31

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

あー,たけおかさんは歴史も含めて詳しい。レトロゲームのゲームコンソールとか GPU とかだと fadis さんも

22:42:41

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

安心して使えるコンピューターが欲しいって気づいた件、「本当の気持ちに気付いた」「必要としていたものが何なのかわかった」みたいな感じに抽象化するとラブコメのワンシーンになるな?

22:48:33

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

リフレッシュレート50 Hz←わかる

リフレッシュレート60 Hz←わかる

リフレッシュレート120 Hz←60*2、わかる

リフレッシュレート144 Hz←なぜ?

22:49:10

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

22:49:22

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

22:52:36

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

映像界隈が24 Hzを使い始めたのはいつからかというのは知らないけれど、とりあえず24 Hzが使われているので、その整数倍にするのは納得できる

22:57:06

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Audio/Video界隈、周波数に関していくつかマジックナンバーがあり、歴史的経緯があるのは間違いないけど具体的には知らないので私にとって謎になってる

23:00:27

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 22:59:34 8vitの投稿

8vit@gs.yvt.jp

このアカウントは、notestockで公開設定になっていません。

23:00:52

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

23:03:42

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

JITコンパイラかなんかの文章で「バレないズル」という言葉を見かけたことがあって、それは性能向上のための工夫を指しているんですが、Spectreはある種のバレないズルが実際はバレるズルだったという話で、これはCPU以外のプロセッサにも仕掛ける余地がありうるしかなり面白いと思っています

23:04:58

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Spectreは面白いという気持ちと、Spectreによって安心して使えるコンピューターというものの実現が遠ざかってつらいという気持ちとがあります

23:06:10

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

Spectreが遠ざけたのではなく、Spectreは安心して使えるコンピューターの実現に向けた大きな障害に光を当てたという方が適切かもしれない

23:07:56

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

2018-01-04 23:07:48 かるばぶの投稿

babukaru@mstdn.maud.io

このアカウントは、notestockで公開設定になっていません。

23:09:19

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

23:09:32

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

23:17:51

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

界隈には「セキュリティは後付できない」という言葉があるのですが、確かになという気持ちに今なっています

23:27:12

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io

「セキュリティは後付できない」(設計の初期からセキュリティについても考慮しよう)と「セキュリティは名詞ではなく動詞だ」(一度完全に対策したからずっと安全と考えず、進歩していく攻撃手法と防御手法に対応していこう)というふたつの標語をことあるごとに思い返している

23:33:39

Masanori Ogino 𓀁

@omasanori@mstdn.maud.io