GCCのUSE flagがpre-compiled headerを使わないように変更された結果、さくらのVPS 1Gインスタンス上のamd64 muslなGentoo環境がGCC自身のビルド中にテーブルからコードを自動生成するツールをOOM killerで落とすようになってア

GCCのUSE flagがpre-compiled headerを使わないように変更された結果、さくらのVPS 1Gインスタンス上のamd64 muslなGentoo環境がGCC自身のビルド中にテーブルからコードを自動生成するツールをOOM killerで落とすようになってア

終わる気配のないフルカラー(死語)時代ゆえにFP32以外のFPUは画像処理にそこまで必要ないにも関わらずFP16やFP64の演算器を積みまくるのが最近の流行りですがGPUはGraphic Processing Unitです

シェーダーって名前おかしいよねという話はプログラマブルシェーダーより前からあったらしい(シェード以外の計算もしてるので)

template (コード生成以外のこともしている)

SQL (クエリ以外のこともしている)

CSS (スタイル指定以外のこともしている)

真に罪深いのはチューリング完全なんて考えずに増築してたらチューリング完全にしてしまった場合なんだよなぁ

うっかりチューリング完全になってしまうことのデメリットは理論的には停止性問題に引っかかるということで、実装的には(Rob Pikeがregexの実装で示したように)適用できる最適化が限られることがあるということで、社会的には計算可能だからといってめちゃくちゃなことをやるコードを書くためにそのようなことを実現可能なほど優れた頭脳が浪費されることですね

towncrier 17.8.0 : Python Package Index https://pypi.python.org/pypi/towncrier

ひとつのNEWSファイルを皆が編集する代わりに、math.bugfixとかnetwork.removalみたいに(もっと細かくした方がいいのかも)話題ごとのファイルを作っておいて、リリース時に上手く並べ替えたNEWSファイルを生成してくれるツール。皆でNEWS書いてるとPRをマージするときにNEWSでコンフリクトしまくるので、こういうのがいくつか書かれているらしい

クールな機能を駆使してDRYな設定ファイルを書こうとしてちょっと間違えたら永遠に状態遷移し続けて設定の読み込みが終わらないみたいなの厳しくて、GNU Emacsみたいに最初からプログラミング言語を提供するつとりで作られたものならともかく意図してないと途中で止めたりタイムアウトしたりする機能を付けてなくてアになる危険がある

pchなしにGCCをビルドしようとするとOOM killerがコードジェネレーターを刈り取っていくGentooインスタンス、OpenBSDが入った

最近のOpenBSD、IPv6の自動設定周りをカーネルからユーザランドに移したり、起動の度にカーネルや動的リンカのオブジェクトをシャッフルして作り直したりしてて面白い

主要なバイナリを再リンクしてオブジェクトの配置をランダムにするやつ、少なくとも初回のそれはホストごとに違う並びになるので攻撃をより困難にしそうだけど、起動ごとに並べ替えるのがどれくらい有効なのかよくわかってない

Linuxのnon-trivialなlibcでMITLなら多分muslですね(ちなみにGPLなのはあんまりないと思う、dietlibcはそうらしいけれど)

あとnewlibもMITLとかなり近い条件で使えますし組み込みシステム(必ずしもLinuxが下にいるとは限らない)だと人気ですね

そういえばPortageがgentooツリーでdistfilesをダウンロードしたあとにチェックするチェックサムのアルゴリズムがBLAKE2b(SHA-3ファイナリストのひとつBLAKEの改良版。SHA-3に選ばれたKeccakがハードウェアの実装に向いているのと比べて、BLAKEはソフトウェア実装に向いているとコンペで評価された)とSHA-512に変わってましたね

BLAKEはARX(加算、ローテーション、XORで構成される)アルゴリズムで、またSSE*やAVX、NEONのようなSIMD命令を活用できる構造になっているでソフトウェア実装に向いているという話

SHA-3、これいる?みたいな扱いを受けてるけど、SHA-2を置き換えるものではなく補完するものを募集していたから、SHA-3が出たからってSHA-2が直ちに非推奨化しないのはそれはそうなんだよな

あと、SHA-1やSHA-2は公募ではなかったので、公募で政府公認の暗号論的ハッシュ関数を決めるとなって傑作が複数提出されたのも(NSAがお出ししてきたDual EC DRPGがEpic アだった件を経て政府がお出ししてきた暗号に不信感が高まっている近年には特に)それはそれで意義があったという話もある

「NSAフリーな暗号スイートでクラス方法」とか書いたらredditウケしそう(そういうこと考えてるからだめ(考えるだけで手を動かして明日投稿するくらいのパワがないからもっとだめ))

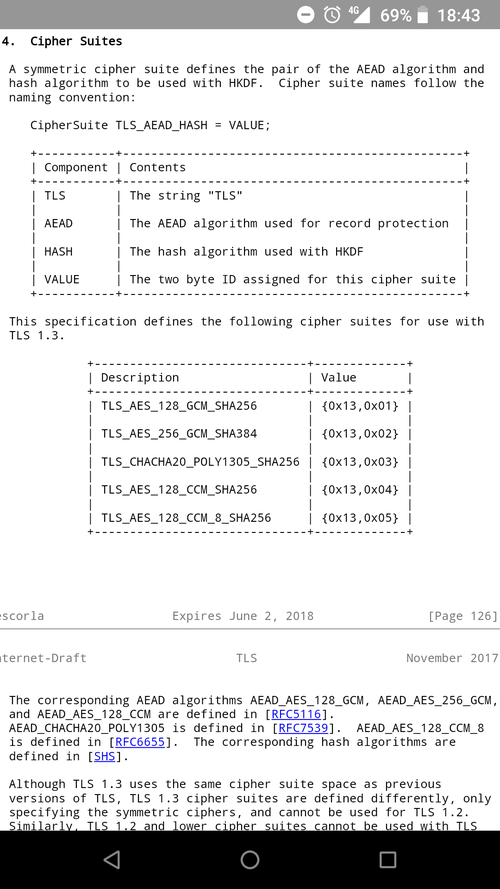

NSAフリーで公募オンリーな暗号スイート、AESは公募だからいいとしてもSHA-1もSHA-2もダメ、NISTカーブも信頼できないとすると現在広く利用できるECDSAやECDHもダメ(Curve25519やCurve448を使う暗号スイートはRFCになっているものとI-D段階のものがあるし、普及率はNISTカーブほど高くない)という調子で最悪

NISTカーブを使わないのは(昔は使ってなかったし、AESやRSA、DHはセーフ判定なんだから)まあ可能なんですが、SHA-1とSHA-2がNGなのほんと限界

このアカウントは、notestockで公開設定になっていません。

SSHでは、1024ビットより長いDSA鍵をNISTの規定(160ビットより強いハッシュ関数を使うこと)に従って使うためには、DSA鍵と組み合わせるハッシュ関数がSHA-1(160ビット)止まりなSSHのRFCを改訂した上で実装も更新して普及するのを待たないとといけないので、OpenSSHはNSAフリーとかと関係なくDSAをフェードアウトさせていく方針

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。