そういえばyesコマンドの帯域が頭おかしいみたいな記事がちょっと前に話題になってた記憶がある

How is GNU `yes` so fast? : unix

https://www.reddit.com/r/unix/comments/6gxduc/how_is_gnu_yes_so_fast/

New York City *BSD User Group (NYC*BUG) で様々なOSに同梱されているyesコマンドの実装を読み比べるイベントが以前開催されていた

Getting to yes.c https://www.nycbug.org/index?action=view&id=10652

Let's read a classic: yes.c. We can look at OpenBSD, FreeBSD, NetBSD, GNU, Illumos, and Unix 7th ed. implementations. With the many different authors and distinct cultures we will be sure to have much to discuss and compare. Some things to think about: what are some uses for the yes command? What errors can occur, and how are they handled? How did GNU manage to make this program 88 lines long? How did Illumos get this program indented by five tabs?

> How did GNU manage to make this program 88 lines long?

これすき

> How did Illumos get this program indented by five tabs?

これはわからん

illumosに対する言及の意味は https://github.com/illumos/illumos-gate/blob/master/usr/src/cmd/yes/yes.c を見ればすぐわかりますよ

NYC*BUGがホストしている*BSDのdmesgの出力を収集するページ https://dmesgd.nycbug.org/index.cgi 、私もインストールやアップグレードが終わったら投稿するようにしている

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

@tsutsuii http://www.ceres.dti.ne.jp/tsutsui/NetBSD.html の「オープンソースカンファレンス2018 Osaka NetBSDブース展示の記録」は https://togetter.com/li/1170068 にリンクしていますが、正しくは https://togetter.com/li/1193730 ではないでしょうか

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

MMOの通信やデータベース処理については『オンラインゲームを支える技術』がよくまとまっていて面白かった

同じシリーズに『ドラゴンクエストXを支える技術』と『クラウドゲームを支える技術』というのもあるけれどそちらは未読

『クラウドゲームを〜』は『オンラインゲームを〜』と同じ作者なので実質的な続編・現代版と見てもよさそうだし、『ドラゴンクエストXを〜』(確認したら来月発売なので私が未読なのは当然だった)はDQXの元テクニカルディレクター(現プロデューサー)によるものらしいのでこちらも最近の実例として参考になる部分が多そう?

『ドラゴンクエストXを〜』は「よりプログラミングやドラゴンクエストXの事前知識がなくても読み進められるよう丁寧に解説して」いるそうなので、ごついコードがガンガン出てくるタイプを期待すると拍子抜けしそうだけれど、野生のコードは断片で見ても何がなんだかわからなくてコードベース全体をgrepさせてくれになりがちなので仕方ない

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

オーストラリアで速度制限標識について「あれmiles/h?」「いや、km/h」「英連邦王国だから帝国単位だと思ってた」「いや、うちはメートル法の国だよ」というやりとりをしたのを思い出した

このアカウントは、notestockで公開設定になっていません。

アラビア数字(アラビア語圏ではなくインド由来(アラビア語圏では別の数字が使われる(にも関わらずアラビア語でもアラビア数字と呼ぶ)))

インド数字(アラビア語圏で使用(現在広く使われているインド由来の算用数字とは違う(デーヴァナーガリーの数字とも違う)))

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

というかLinuxでもunofficial portsの方がofficial portsより多そうだし問題ないのでは

@tSU_RooT 確かにwheezy、jessie、stretchのタイミングでリリースはしているのですが、testingを経由していないしofficial Debian releaseでもありませんでした……

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

先日リリースされたChrome 70はSymantec系の証明書を全面的に信頼しなくなる最初のバージョンですが、最初は一部のユーザーのみにその変更を適用して徐々に割合が大きくなるようになっているらしいです

この徐々に信頼しなくなるやつ、世情に疎いWebサイトの担当者が問い合わせを受けてChrome 70でアクセスしたけれどアクセスできたから「現象を確認できませんでした」と返答する回が無限に発生してそう

ちなみにFirefoxも数日後にリリースされるFirefox 63ですべて信頼しなくなる予定でしたが影響を受けるサイトが多かったので64への延期が決定しました

Delaying Further Symantec TLS Certificate Distrust | Mozilla Security Blog https://blog.mozilla.org/security/2018/10/10/delaying-further-symantec-tls-certificate-distrust/

"Unfortunately, because so many sites have not yet taken action, moving this change from Firefox 63 Nightly into Beta would impact a significant number of our users. It is unfortunate that so many website operators have waited to update their certificates, especially given that DigiCert is providing replacements for free."

Firefoxはabout:configでsecurity.pki.distrust_ca_policyを2にすると延期された新ポリシーに基づいてSymantec系の証明書を信頼しなくなります

Removing Old Versions of TLS | Mozilla Security Blog https://blog.mozilla.org/security/2018/10/15/removing-old-versions-of-tls/

"In March of 2020, Firefox will disable support for TLS 1.0 and TLS 1.1."

こっちの方が私の投稿を読む人々に影響しそう

この投稿の面白いポイントは"Firefox already makes far more connections with TLS 1.3 than with TLS 1.0 and 1.1 combined."というところ

グラフを見てもそのことがわかるんですが、Google等がTLS 1.3をやってるのが影響しているのだとは思う

Google Online Security Blog: Modernizing Transport Security https://security.googleblog.com/2018/10/modernizing-transport-security.html

"TLS 1.0 and 1.1 will be disabled altogether in Chrome 81."

Modernizing TLS connections in Microsoft Edge and Internet Explorer 11 - Microsoft Edge Dev BlogMicrosoft Edge Dev Blog https://blogs.windows.com/msedgedev/2018/10/15/modernizing-tls-edge-ie11/

"Today, we’re announcing our intent to disable Transport Layer Security (TLS) 1.0 and 1.1 by default in supported versions of Microsoft Edge and Internet Explorer 11 in the first half of 2020."

Deprecation of Legacy TLS 1.0 and 1.1 Versions | WebKit https://webkit.org/blog/8462/deprecation-of-legacy-tls-1-0-and-1-1-versions/

"Therefore, we are deprecating support for TLS 1.0 and 1.1. Complete support will be removed from Safari in updates to Apple iOS and macOS beginning in March 2020."

このアカウントは、notestockで公開設定になっていません。

発表: Windows 10 のモダンへの移行 https://support.microsoft.com/ja-jp/help/4076506/announcement-win-10-moving-to-modern

「マイクロソフトは、以前に定義された延長サポート終了日 (2025 年 10 月 14 日) まで少なくとも 1 つの Windows 10 クライアント チャネルのサポートを継続します」とあるので、これ以降の発表で短縮されていない限りWindows 10のコンポーネントとしてリリースされたIE11もサポートされるのでは

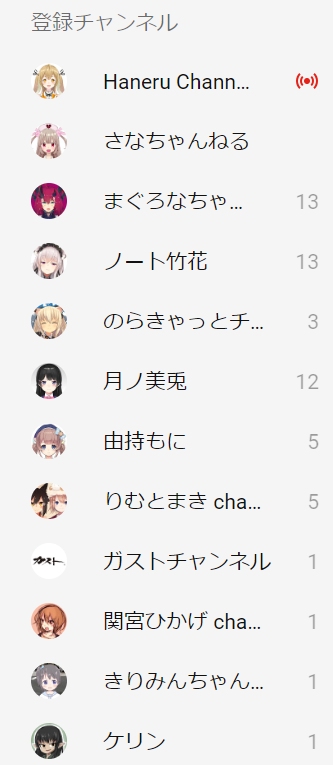

登録だけして通知に美少女のガワが出てくることを楽しみにするなどの運用をしているのでカウンターが上がりがち

Blender https://www.blender.org/

GIMP https://www.gimp.org/

Inkscape https://inkscape.org/

Krita https://krita.org/

Natron https://natrongithub.github.io/

OpenShot https://www.openshot.org/

このアカウントは、notestockで公開設定になっていません。

Mac版IE5!同世代のWindows版IEよりCSSの実装がほんの僅かにまともだったらしいMac版IE5じゃないか!(?)

Mac版IE5はWindows版IEとレンダリングエンジンが別実装だった(Windows版はTrident、Mac版はTasman)

このアカウントは、notestockで公開設定になっていません。