ね む

い う

二度寝から卒業できない最上川

24f9ea781 (upstream/main) Fix webauthn secure key authentication (#16792)

2e549fa2d Fix drawer tab menu routes in advanced web ui (#16793)

2270d5ed7 Bump bufferutil from 4.0.3 to 4.0.4 (#16783)

b9738dd3a Bump jest from 27.2.0 to 27.2.3 (#16795)

このアカウントは、notestockで公開設定になっていません。

openwrt.orgかな?ISRG Root X1で署名されてるっぽい。

$ :| openssl s_client -connect openwrt.org:443 -servername openwrt.org > /dev/null

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = lede-project.org

verify return:1

DONE

Slackつながらないからお仕事できないって言いたくてwktkしてたらつながってがっかりしてたけど最近の発言をLoading history...で見られないかもと思ったけどしばらくしたら見えたわね…

こっちは昨日ステージングにアップロードしたドーナツちゃん。Dynoが再起動されたのでblur hashしか残ってないの。

これに引っかかちゃってるクライアントがけっこうあるってことなのかしらね…

> * "DST Root CA X3" is about to expire, however it has issued an updated cross-signature to letsencrypt beyond its own expiry

> * This causes issues with older implementations of openssl & gnutls that reject such chains when offered to clients by servers.

https://bugs.launchpad.net/ubuntu/+source/ca-certificates/+bug/1944481

\Master?/  \ますたー/

\ますたー/

Merged mastodon/mastodon at 24f9ea781850ee8d105aa3e396eaef8499bc5efc.

技術者向け。MastodonサーバをRHEL/CentOS7で動かしている人はそうそういないとおもいますが,その場合同じ問題が起こります(ここ5日以内に「yum update」をしていない場合/Mastodonサーバに限らない問題)。

opensslの問題によりLet's Encryptを使っているサーバへアクセスできないです。

Let's Encryptのルート証明書が切り替わりましたが,特殊な方法を採用したらしく,openssl 1.0.2kでは認知できないみたいで,ca-certificates-2021.2.50-72.el7_9を当てなきゃいけないみたい。

https://blog.devgenius.io/rhel-centos-7-fix-for-lets-encrypt-change-8af2de587fe4

@musashino205 ISRG Root X1で署名されてるのでクライアント側でなんとかしないといけない感じかもです…

$ :| openssl s_client -connect downloads.openwrt.org:443 -servername downloads.openwrt.org > /dev/null

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = downloads.openwrt.org

verify return:1

DONE

@musashino205 なるほどー。downloads.openwrt.orgの証明書チェーンには8月初旬からDST Root CA X3は含まれていなかったっぽいので何か別の原因がありそうです…うーむ

$ :| openssl s_client -connect downloads.openwrt.org:443 -servername downloads.openwrt.org | openssl x509 -noout -startdate

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = downloads.openwrt.org

verify return:1

DONE

notBefore=Aug 3 21:00:49 2021 GMT

@musashino205 勘違いでした!! 証明書チェーンはDST Root CA X3にも署名されてました。クライアント側でTLSの実装を直すかDST Root CA X3を信頼しないようにする必要があります。

$ :| openssl s_client -connect downloads.openwrt.org:443 -servername downloads.openwrt.org -showcerts 2>/dev/null | grep -e 's:\|i:'

0 s:CN = downloads.openwrt.org

i:C = US, O = Let's Encrypt, CN = R3

1 s:C = US, O = Let's Encrypt, CN = R3

i:C = US, O = Internet Security Research Group, CN = ISRG Root X1

2 s:C = US, O = Internet Security Research Group, CN = ISRG Root X1

i:O = Digital Signature Trust Co., CN = DST Root CA X3

@musashino205 あるいはサーバ側でDST Root CA X3に署名されたISRG Root X1を消してもいいです

TLSには時刻が関係する。あとで読む。

https://blog.cloudflare.com/roughtime/

@ponapalt @musashino205 古いクライアントには一番長いチェーンまでつきすすむやつがあるらしく、そうするとDST Root CA X3まで行って有効期限切れで検証に失敗するっぽいです。

wolfssl作ってみようと思ったけど日本のテレビ見ながらじゃだめわね

Receiving objects: 45% (49731/110512), 107.14 MiB | 821.00 KiB/s

@ponapalt @musashino205 あとひといきで動作確認できそうなんですがうーむ

$ git clone https://github.com/wolfSSL/wolfssl.git

$ cd wolfssl

$ ./autogen.sh

$ ./configure

$ make

$ make check

$ ./examples/client/client -h www.google.com -p 443

wolfSSL_connect error -188, ASN no signer error to confirm failure

wolfSSL error: wolfSSL_connect failed

知らない番号から電話がかかってきて無視しつつMastodonを見るために電話をアンロックしようとしたら代わりに電話を取っちゃったよね #コミュ障仕草

このアカウントは、notestockで公開設定になっていません。

さこつ

さこつ  の投稿

sakots@pokemon.mastportal.info

の投稿

sakots@pokemon.mastportal.infoこのアカウントは、notestockで公開設定になっていません。

WindowsでもアップデートちゃんとしてたらDST Root CA X3じゃなくてISRG Root X1を信用するようになってるハズよね…

DSS 14 carrier lock on Voyager 1

Frequency: 8.4193GHz

Signal strength: -156dBm

OUT OF LOCK OFF 1 MCD2

DSS 43 carrier lock on Voyager 2

Frequency: 8.4194GHz

Signal strength: -155dBm

OUT OF LOCK OFF 1 MCD2

夢があるね。

>彼は748日間以上ミールに滞在し、約17,000mphの速度で移動したことによって、20ミリ秒も未来へ進んだ。これは人類が最も未来を訪れた記録である。

セルゲイ・アヴデエフ - Wikipedia

https://ja.wikipedia.org/wiki/%E3%82%BB%E3%83%AB%E3%82%B2%E3%82%A4%E3%83%BB%E3%82%A2%E3%83%B4%E3%83%87%E3%82%A8%E3%83%95

do do pi doってPerfumeのうただと思い込んでたらきゃりーぱみゅぱみゅさんだった。どこで勘違いしたんだ。

このアカウントは、notestockで公開設定になっていません。

欲しいのあるじゃん!

1日1問、半年以内に習得 シェル・ワンライナー160本ノック | Gihyo Digital Publishing https://gihyo.jp/dp/ebook/2021/978-4-297-12268-3

このアカウントは、notestockで公開設定になっていません。

僕はPGroongaで検索できるようにしてみたいんだけどPostgresのお世話を自分でするところからなのでむっちゃ敷居が高いw

むかあしえらい棒を試した記録です。マネージドだとお金がかかりすぎるのでやめちゃった。

InstanceWithElasticsearch · zunda/mastodon Wiki · GitHub https://github.com/zunda/mastodon/wiki/InstanceWithElasticsearch

Let's Encryptの証明書を検証できない問題は、クライアント側が現在サポートされてるならざっくり更新して治るんじゃないかと思うんだけどな…

ISRG Root X1が必ず必要、DST Root X3は無いほうが安全、あと、Windowsだと期限切れの中間証明書R3を持ってる場合もあるらしくて、これは消す必要がある

まあ、古いOpenSSLが複数の信頼チェーンを構築できる証明書で問題を起こすのは去年も発生している。備えよう。

一見不可解な TLS 証明書失効 - itkq.jp

https://itkq.jp/blog/2020/06/20/x509-chain/

麻薬成分の入ってるお菓子の包装が普通のお菓子と見分けづらいからハロウィンでもらったお菓子には気をつけような!って。怖わー。(Khon2 News)

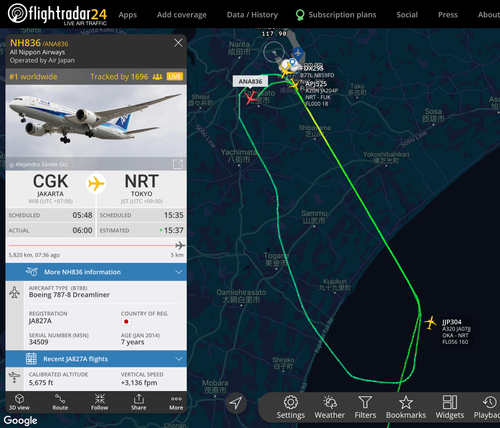

flightrader24で今世界で一番注目されている機体が台風の中成田へアプローチする機体だった(そして2回目の着陸を諦めた)

うああご安全に!

NH836 CGK - NRT NH836 from Jakarta to Tokyo https://fr24.com/ANA836/29584505

このアカウントは、notestockで公開設定になっていません。

A320さんも苦労してそう…

GK304 OKA - NRT GK304 from Naha to Tokyo https://fr24.com/JJP304/2958d35e

FedExさんぐるーん

FX295 NRT - TPE FX295 from Tokyo to Taipei https://fr24.com/FDX295/295905b2

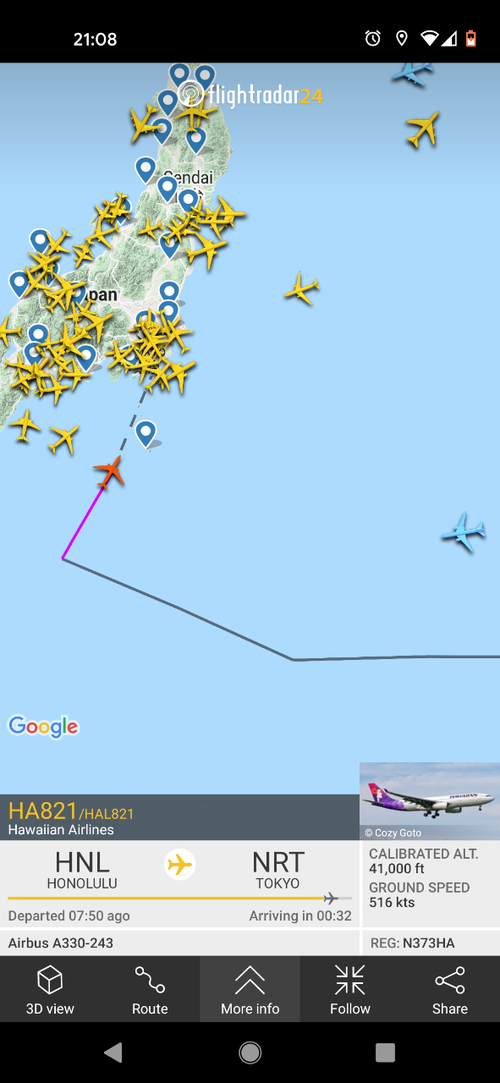

ホノルルから到着便むっちゃ遠回りしてる

HA821 from Honolulu to Tokyo https://fr24.com/HAL821/29584c2a

Let's Encryptさんは悪くないですよう。クライアント側のTLDライブラリとか証明書ストアが更新されてないと正当な証明書チェーンを検証できないのですう。