服装の輻輳

本当にほんとうに些末なことなんだけど、文中のコンマ、ピリオド、括弧の外側の空白の無い英語を見かけちゃって、気になっている。そういう流派があるのかな?ぱっと見でトークナイズできないので個人的にはちょっと読みづらい。

お仕事しやう

211d5c3c3 (upstream/main) Fix inefficiencies in auto-linking code (#16506)

\Master?/  \ますたー/

\ますたー/

Merged tootsuite/mastodon at 211d5c3c300b5a54b60c7b0142158144f9b0d392.

12-15歳へのPfizer-BioNTechのコロナウイルスワクチンの有効性と安全性の評価結果の概要がCDCのサイトに公開されてるよ (読んでない←

https://www.cdc.gov/vaccines/acip/recs/grade/covid-19-pfizer-biontech-vaccine-12-15-years.html

そういえば

$ heroku pg:info

=== HEROKU_POSTGRESQL_CYAN_URL, DATABASE_URL

Plan: Standard 0

Status: Available

Data Size: 11.9 GB

Tables: 81

PG Version: 10.17

Connections: 18/120

Connection Pooling: Available

Credentials: 1

Fork/Follow: Available

Rollback: earliest from 2021-07-15 19:43

Created: 2021-07-12 10:28

Region: us

Data Encryption: In Use

Continuous Protection: On

Maintenance: not required

Maintenance window: Thursdays 19:30 to 23:30 UTC

Add-on: postgresql-clean-89871

Engadget日本語版に載ってるらしい富士通のキーボードの記事を読みたいんだけどブラウザの幅が狭いと何かの画像が大写しになって読めないw

このアカウントは、notestockで公開設定になっていません。

RSA暗号のすごいところは2つの素数の積である公開鍵n=p

×qを知ってれば暗号化はできるけれど、復号には公開鍵を素因数分解した結果であるpとqから生成する私有鍵が必要ってことよね。逆に言うと公開鍵を素因数分解できちゃうた私有鍵がばれちゃう。

https://ja.wikipedia.org/wiki/RSA%E6%9A%97%E5%8F%B7

ぼっち演算子の公式画像はこちらです

https://www.instagram.com/p/-M9l6mRPLR/

https://twitter.com/nagachika/status/666751100398145536

-

-X

@fujii_yuji 認証局そのものはopensslコマンドで生成できそうですが、世間に信用してもらうのはSSLと同じくらい大変そうに見えます

https://mitome.in/misc/libreOffice.html#%E3%82%A4%E3%83%B3%E3%82%B9%E3%83%88%E3%83%BC%E3%83%AB

の投稿

herschel@raptol.net

の投稿

herschel@raptol.netこのアカウントは、notestockで公開設定になっていません。

@fujii_yuji 認証局というのはたぶん、PKIの仕組みの中で、みんなから信用されてる公開鍵とそれに対応する私有鍵(秘密鍵)を持っている組織のことだろうと思います。例えばLet's Encryptではドメイン証明書に関してドメインの所有を証明する手順を自動化できていて、かつ、公開鍵(ルートCA証明書)が主なウェブブラウザやOSに信用されているので、Let's Encryptの利用者は気楽にSSL証明書を発行してもらって自分のサイトへの通信をブラウザに信用してもらうことができます。

日本政府は以前JPKIという仕組みを作ってLet's Encryptと同様広く信用してもらおうとしましたが失敗しました。なので、法務省の発行する証明書に対応するルートCA証明書は一般的には信用されていなくて、お役所に提出する書類についてはお役所の中で検証できる状況なのではないかと思います。(法務省の証明書は今みつけた下記だと思って書いてます)

http://www.moj.go.jp/MINJI/minji06_00028.html

@fujii_yuji オンライン証明業者については、僕みたいな技術オタクには、業者の顧客はどうせ正しく私有鍵を管理できないので技術的には間違っていることをねじ曲げて法律的には正しいことにしちゃおうとしているように見えてしまいます。 https://mitome.in/laws/ ぷんぷん。

サンフランシスコには地元民に不評な営業力社のお尻に入れても痛くないビルもあるよ(普段は中の人が居ないと登れないうんこ)

@fujii_yuji やー、これまでは「紙にハンコが押してあれば改ざんされてない」ってことにしてたわけで、それでいいなら何だってアリなんですよねw

@yamako Safariのタイムアウトまで待たされる感じに見えますよねー

> 中間者攻撃として認識されなくても、A/AAAAが使われるのはドロップされたHTTPSレコードの名前解決がタイムアウトしてから

こいつ、動くぞ!

$ cat index.js

console.log("Hello, World!")

$ node index.js

Hello, World!

Ruby脳には無理な相談だった…

$ cat index.js

Promise.new((resolve, reject) => {

resolve("One")

}).then(

msg => console.log(msg)

)

$ node index.js

/private/tmp/promise-playground/index.js:1

Promise.new((resolve, reject) => {

^

TypeError: Promise.new is not a function

at Object.<anonymous> (/private/tmp/promise-playground/index.js:1:12)

at Module._compile (internal/modules/cjs/loader.js:999:30)

at Object.Module._extensions..js (internal/modules/cjs/loader.js:1027:10)

at Module.load (internal/modules/cjs/loader.js:863:32)

at Function.Module._load (internal/modules/cjs/loader.js:708:14)

at Function.executeUserEntryPoint [as runMain] (internal/modules/run_main.js:60:12)

at internal/main/run_main_module.js:17:47

@yamako DNSのタイムアウトだとたぶんしばらくだんまりになってから繋がる感じかもですねー

$ dig +short +answer HTTPS www.google.com

142.250.68.36

みたいな感じにお返事がなかったら疑うことになるのかな?

@fujii_yuji はい。そこまでやるのなら「契約業務をした個人を特定でき」るために私有鍵へのアクセスをちゃんと確認してもらえたらなあ、と思ってます。

先日、アメリカのドキュサインから僕の本名のメールアドレスに、この契約書に署名してね、っていう依頼が送られてきましたのですが、契約書の内容をチラッと見た限り、このメールは僕と同じイニシャルの別の人に送られるべきものでした。この状態で僕は別の人として契約書にサインができてしまい、その場合でもドキュサインとしては、「契約業務をした個人を特定でき」てしまったいたと想像します。実際にはそうではないのに。現状のまま法律の後ろ盾ができてしまうと、せっかく技術的には解決済みの本人確認の方法を解決できないまま中途半端な技術が広まってしまいそうです。

うむうむ

$ cat index.js

new Promise((resolve, reject) => {

reject("エラーわよ")

}).then(

result => console.log("result: " + result)

).catch(

err => console.error("error: " + err)

)

$ node index.js

error: エラーわよ

ほいほい

$ cat index.js

new Promise((resolve, reject) => {

resolve("最初わよ")

}).then(

result => {

console.log("first result: " + result)

return("2番目わよ")

}

).then(

result => console.log("second result: " + result)

).catch(

err => console.error("error: " + err)

)

$ node index.js

first result: 最初わよ

second result: 2番目わよ

これも動くん…

$ cat index.js

new Promise((resolve, reject) => {

reject("最初のエラーわよ")

}).then(

result => {

console.log("first result: " + result)

return("2番目わよ")

}

).then(

result => console.log("second result: " + result)

).catch(

err => console.error("error: " + err)

)

$ node index.js

error: 最初のエラーわよ

お、これこれ。.thenのチェーンの中でrejectしたら最後の.catchで拾って欲しい気がするんだけどそうなってない。

$ cat index.js

new Promise((resolve, reject) => {

resolve("最初の結果わよ")

}).then(

result => {

console.log("first result: " + result)

new Promise((resolve, reject) => {

reject("2番目のエラーわよ")

})

}

).then(

result => console.log("second result: " + result)

).catch(

err => console.error("error: " + err)

)

$ node index.js

first result: 最初の結果わよ

second result: undefined

(node:57758) UnhandledPromiseRejectionWarning: 2番目のエラーわよ

の投稿

AureoleArk@misskey.io

の投稿

AureoleArk@misskey.io

このアカウントは、notestockで公開設定になっていません。

わかったー!.thenからPromiseを返さないといけないんだ。

$ cat index.js

new Promise((resolve, reject) => {

resolve("最初の結果わよ")

}).then(

result => {

console.log("first result: " + result)

return new Promise((resolve, reject) => {

reject("2番目のエラーわよ")

})

}

).then(

result => console.log("second result: " + result)

).catch(

err => console.error("error: " + err)

)

$ node index.js

first result: 最初の結果わよ

error: 2番目のエラーわよ

番号入ってないから違法だし個人で印刷も違法です

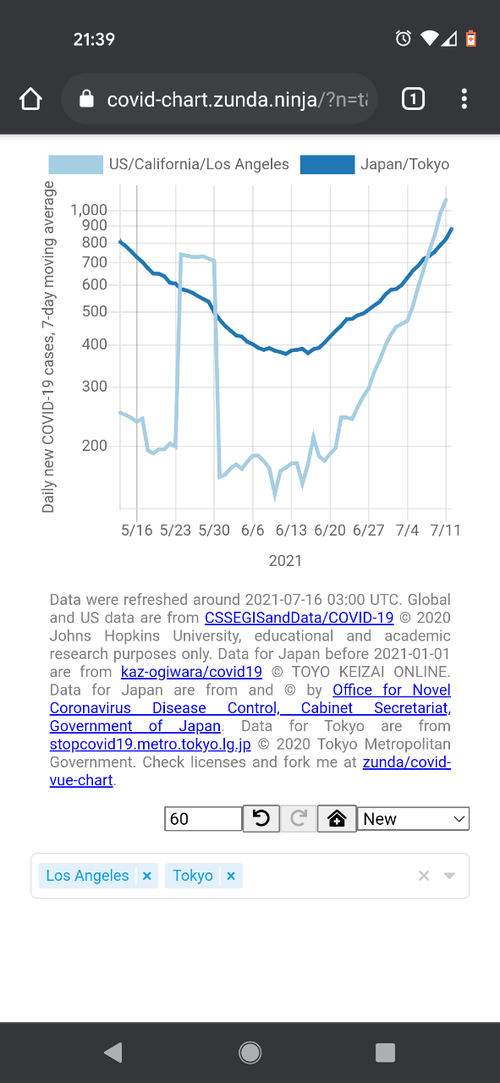

ありゃありゃロスアンゼルスも大変わね…(段になってるとこはなんじゃろね)

COVID-19 new cases-Los Angeles,Tokyo-60days https://covid-chart.zunda.ninja/?n=t&r=US/California/Los+Angeles-Japan/Tokyo&t=-60

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。