出力は厳密に、入力は柔軟に(ももはや時代遅れか?

Windowsだとバイナリとテキストを間違えると事故なので、むしろバイナリという語の区別には厳密だと思う(テクニカルジョーク

このアカウントは、notestockで公開設定になっていません。

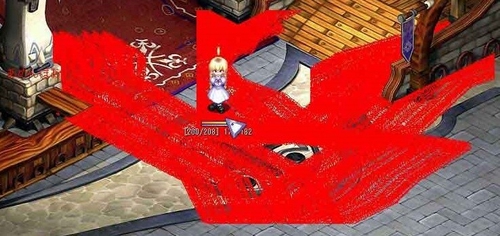

オンラインゲームのチートを撲滅するには、秘密の対策を運営中ずっと続けるしかないのではないか、みたいなことを現役ROプレーヤーだった頃に考えてたのを思い出した。適切な設計や運用はその手間を軽減はしても、完全には防げないだろうなあと。

trusting trust(攻撃)というのは、loginコマンドをコンパイルするときにバックドアを組み込むコードをCコンパイラに組み込むコードをCコンパイラに組み込む(そしてリリースのためにバイナリを作ったらそのコードをCコンパイラのソースコードから取り除いて公開する)ことで、loginコマンドのソースコードにもCコンパイラのソースコードにも書かれていないバックドアが代々受け継がれる、というKen Thompsonが1984年に種明かしした手法。

Reflections on trusting trust | Communications of the ACM

https://dl.acm.org/doi/10.1145/358198.358210

ダンジョン飯13、オーク妹がなんか話題? と思ったらCV村瀬迪与なのか。LWAのスーシィとかメガロボクスのサチオ少年、変わりどころではフリップフラッパーズのユクスキュル/生徒あたりが印象的でしたわね。

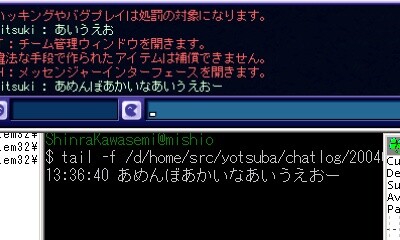

チャットログという概念が存在しないβな世界(後に実装されたらしい

外部の自作DLLからSurfaceのBlt()差し替えて画面に落書きする……つもりが、オブジェクトの識別してなかったので大惨事()になった思い出。

ゲームのハック自体がマルウェア、それはそう。というか、NTはSetWindowsHook()あたりで外からDLL読み込ませたりできるので、あのへんの時代まではパーソナルコンピュータのOSだったと感じるし、x64でドライバ署名とか必要になったあたりから本格的にワークステーションのOSになった印象。時代だししかたない。

例えばゲーム本体をハックするために自作のDLLをEXEと同じとことかに配置する、とかはWindows方面だと古典的手法なのだけど、マルウェアにも散々利用されたので、LoadLibraty()ごと仕様変更されてしまって今はできない……んだったっけ(最新状況しらない

このアカウントは、notestockで公開設定になっていません。

Mark Iというか、AN/UVY-1 Eyeballとかのほうが今風かな(わからん

実行時アンチマルウェア製品はしばしば不確実性でバカにされるけど、根源的には実行時バイナリを対象にしてい点でこういった「開発者の目」を潜り抜けるタイプの攻撃も対象になる点では無意味ではないし、やはり防御は多層であるべきだなあと。

このアカウントは、notestockで公開設定になっていません。

ポイントは、マルウェア自体は未使用? のテストデータバイナリとして含まれていて、ビルドシステムのなかでそのコードをアンパックして成果物に組み込んでるので、直接的にはソースリポジトリに出てこないために、多分レビュー対象になってないか見逃されたかしたのかな。

この動的フックの動作にわずかとはいえ時間がかかってたので、ベンチマーク用のクリーンな環境での差異として解析対象になったことで発見されたって経緯かな。

xzのビルドシステムに難読化されたマルウェアが仕込まれてて、改竄されたliblzmaをsshdがリンクしてる場合、実行時にopensshの復号関数を動的フックして認証バイパスかなにかのバックドア動作を行う、って感じかな。

真っ黒じゃん……。

oss-security - backdoor in upstream xz/liblzma leading to ssh server compromise https://www.openwall.com/lists/oss-security/2024/03/29/4

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。

このアカウントは、notestockで公開設定になっていません。